¿Qué es?

Un Plan de Respuesta a Incidentes (Plan IR, por sus siglas en inglés – Incident Response) es un conjunto de instrucciones dirigidas a ayudar al personal de TI a detectar, responder y recuperarse de los incidentes de ciberseguridad que sufran.

Estos planes abordan diferentes casuísticas que pueden producirse como el compromiso de la red, el secuestro de la información, la pérdida de datos o las interrupciones del servicio.

Un plan de respuesta a incidentes ofrece un curso de acción para todos los incidentes significativos permitiendo atender la incidencia lo antes posible, conteniendo los daños para que no se extiendan, y aplicando las soluciones casi de forma inmediata.

Objetivo

Que en el momento de sufrir un incidente de ciberseguridad afecte lo menos posible a la continuidad de nuestro negocio.

Beneficios de un Plan de Respuesta a Incidentes de Ciberseguridad

La creación de un plan que responda ante un eventual incidente de seguridad contribuye de manera determinante a asegurar la continuidad de nuestro negocio.

Dar una respuesta rápida y eficiente en caso de sufrir un incidente de ciberseguridad es fundamental de cara a trasladar tranquilidad a nuestros clientes y no perder la confianza de estos.

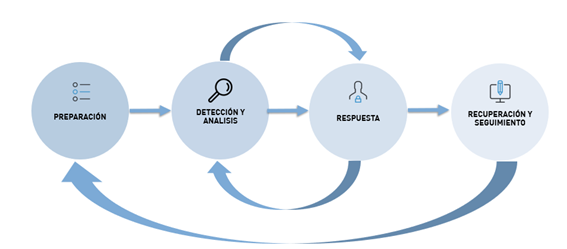

Pasos del Plan de Respuesta a incidentes

A continuación, se indican las fases habituales englobadas dentro de un plan de respuesta a incidentes:

- Preparación

Este punto implica el desarrollo y la documentación de la política de respuesta a incidentes. Para ello se requiere la recopilación y puesta en orden de toda la información en torno al Plan de Respuesta:

- Determinar la sensibilidad y valor de toda la información de la organización que requiere ser protegida.

- Evaluar la cantidad de recursos disponibles para su protección.

- Asignar roles y responsabilidades ante un incidente, así como recopilar todos los datos de contacto y establecimiento de canales de comunicación.

- Establecer procedimientos de alerta.

- Identificar los requisitos normativos en materia de ciberseguridad para la organización.

- Desarrollar y mantener una lista de proveedores de servicios que puedan ser necesarios en caso de incidente como peritaje forense, copias de seguridad, comunicación, etc.

- Detección y análisis

El objetivo de esta fase es monitorizar los eventos de seguridad para detectar, alertar e informar sobre posibles incidentes. Las claves para una detección temprana y eficaz son las siguientes:

- Supervisar: Monitorizar los principales activos de la organización en busca de posibles amenazas.

- Detectar: Detectar posibles amenazas de seguridad y determinar su posible impacto.

- Alertar: Asignar una clasificación al ataque y analizar los indicadores de compromiso recopilados

- Informar: Notificar el incidente de seguridad a los equipos de respuesta ante incidentes para que se inicien los procedimientos de contención.

Una vez determinado que se ha producido un incidente, se debe recopilar la información necesaria de modo que puedan tomarse todas las decisiones apropiadas para resolver la situación con el menor impacto posible para la organización.

- Respuesta

La estrategia de contención y neutralización que se da como respuesta al incidente se basa en la información y evidencias recopiladas durante la fase de detección y análisis. Durante esta fase se llevan a cabo las siguientes actuaciones:

- Contener inmediatamente sistemas, redes, almacenes de datos y dispositivos para minimizar la amplitud del incidente y aislarlo.

- Determinar si datos sensibles han sido robados o corrompidos y valorar el riesgo potencial.

- Eliminar ficheros maliciosos.

- Preservar todos los dispositivos y sistemas asociados al incidente para análisis posteriores de impacto, origen e intenciones.

- Involucración del equipo legal para examinar el cumplimiento y determinar si el incidente impacta alguna norma vigente.

- Ponerse en contacto con los cuerpos de seguridad si corresponde ante posibles hechos que pudieran ser constitutivos de delito.

- Recuperación y seguimiento

Durante la fase de recuperación se han de restaurar los sistemas al estado anterior al incidente asegurando que se recuperan la integridad, disponibilidad y confidencialidad de los sistemas y datos.

Además, se deben llevar a cabo una serie de medidas preventivas para detectar y corregir otras posibles vulnerabilidades dentro de los sistemas de la organización.

Por último, dentro de las medidas de seguimiento y mejora continua del Plan de Respuesta, éste ha de ser revisado para corregir posibles fallos detectados durante el incidente o puntos débiles.

¿Dónde recibir asesoramiento o contratar la elaboración de un Plan de Respuesta a Incidentes de Ciberseguridad?

Desde el BCSC, se pone a disposición de las empresas y la ciudadanía el “Libro Blanco de la Ciberseguridad en Euskadi” en el que se incluye el catálogo de empresas de ciberseguridad, en el ámbito de Euskadi, que ofrecen este tipo de servicios.

Este Libro Blanco pretende servir de resumen o instantánea del mercado de la ciberseguridad en Euskadi, siendo un catálogo vivo, revisado y actualizado periódicamente, dada la constante evolución y el avance en la digitalización de los servicios y las oportunidades que se generan.