CTF: juega y aprende con nuestro Ciber reto

Un CTF (Capture The Flag) o reto de ciberseguridad es una competición entre profesionales de la seguridad y/o estudiantes que desean aprender ciberseguridad de forma divertida. Desde Cyberzaintza ponemos a tu disposición varios ciber retos para poner a prueba tus conocimientos.

¿Cómo funciona el Ciber reto?

En este CTF solo compites contra ti y no tienes límite de tiempo, así que no te hagas trampas al solitario e intenta pasar los niveles inicialmente sin mirar cómo está montada la infraestructura. Si lo has intentado lo suficiente y no avanzas, puedes mirar más abajo las técnicas que se espera que utilices en cada nivel. Si aun así no hay manera, igual los logs de los contenedores te pueden dar alguna pista de lo que ocurre. Si hace falta mira cómo está montado el nivel, hazlo, pero es fácil que lleves algún spoiler para niveles posteriores. Cada persona tiene unos conocimientos y es fácil que no sepas pasar todos los niveles, pero intenta aprender algo nuevo en el transcurso del CTF. Tienes toda la infraestructura en tu ordenador, así que no te quedes con dudas y revisa lo que haga falta hasta entender cómo funciona todo.

¡Comenzamos!

Ciber reto "Rescata un gatito"

La ONG “Rescata un Gatito” se ha puesto en contacto con nosotros porque ha sufrido un hackeo, y toda su base de datos de gatitos huérfanos ha sido secuestrada por un ransomware. Nuestros expertos de Cyberzaintza han conseguido seguir el rastro de los atacantes hasta un servidor web, pero necesitan de tu ayuda para poder conseguir acceso a la plataforma de los delincuentes y recuperar la clave maestra para poder de esta manera liberar a los pobres gatitos.

Material descargable

Para descifrar los datos de la ONG usa openssl aes-256-cbc -pbkdf2 -d -a -in datos.txt.enc

Niveles del Ciber reto

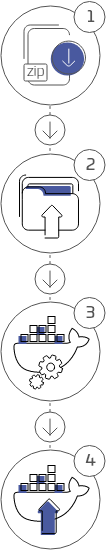

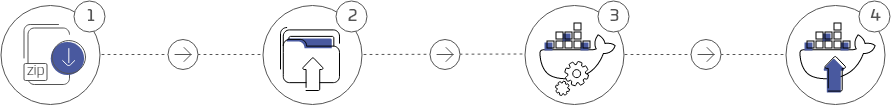

Descarga y descomprime el entorno.

cd <carpeta descomprimida>

sudo docker-compose build

sudo docker-compose up

El entorno consta de varios containers, por lo que dependiendo del equipo puede tardar varios minutos en terminar de construirse todo el entorno.

Una vez terminado, las pruebas comienzan desde la dirección https://127.0.0.1:1337/

CTF Nivel 1

Empieza la aventura, hora de tocar la puerta del castillo y comprobar que es lo que nos espera.

La investigación comienza en la URL https://127.0.0.1:1337/

Veamos qué es lo que ocultan los delincuentes y consigamos rescatar a los gatitos.

Será necesario conseguir toda la información necesaria sobre los atacantes que seas capaz para poder superar este nivel.

Para acceder directamente al nivel 1 puedes utilizar el siguiente enlace:

url: https://127.0.0.1:1337/

User: soporte@blacksheep.hacker

Pass: AzH}4(oaLT]kf6v+.]s?

Nivel:

OSINT

https://www.incibe-cert.es/blog/osint-la-informacion-es-poder

https://www.aware-online.com/en/osint-tools/

Bruteforce

https://en.wikipedia.org/wiki/Brute-force_attack

https://en.wikipedia.org/wiki/Password_cracking

Uso de APIs

https://blog.logrocket.com/how-to-secure-a-rest-api-using-jwt-7efd83e71432/

Encoding

https://en.wikipedia.org/wiki/Character_encoding

https://gchq.github.io/CyberChef/

Flag:

Directory bruteforce

https://owasp.org/www-community/attacks/Brute_force_attack

h2csmuggler

https://bishopfox.com/blog/h2c-smuggling-request

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documentoCTF Nivel 2

Felicidades, acabas de conseguir entrar en la plataforma, ahora nos toca escalar privilegios y obtener acceso a alguna cuenta con más permisos. En este nivel pondremos a prueba nuestras habilidades de hacking en entornos web.

Para acceder directamente al nivel 2 puedes utilizar estas credenciales de acceso a la web:

user: minion@blacksheep.hacker

pass: %juUc@{]5+hR^VTAfLrl

Nivel:

CSRF

https://owasp.org/www-community/attacks/csrf

https://portswigger.net/web-security/csrf

XSS

https://owasp.org/www-community/attacks/xss/

Flag:

Beef

https://beefproject.com/

JS keylogger/screenshot

https://neoslab.com/2020/10/01/how-to-create-a-web-based-javascript-keylogger-NjZoaVBteGh2c3hmeGo0bkxPTU45QT09

Improper authentication

https://cwe.mitre.org/data/definitions/287.html

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documentoCTF Nivel 3

Hemos conseguido acceso a un programa interno utilizado por los atacantes, pero parece que requiere contraseña. Veamos cómo podemos conseguirla.

Para resolver el ejercicio y conseguir acceso al nivel superior, debería de ser suficiente con un análisis estático, sin embargo, el flag sí que necesita de algún tipo de ejecución indirecta.

Para acceder directamente al nivel 3 puedes utilizar el siguiente enlace:

https://127.0.0.1:1337/static/7pcnuNaZzYHS7jNk/shellNivel:

Reversing

https://www.youtube.com/user/joxeankoret/videos

Análisis estático

http://ricardonarvaja.info/WEB/EXPLOITING%20Y%20REVERSING%20USANDO%20HERRAMIENTAS%20FREE/

Flag:

Reversing

Antidebug

https://repo.zenk-security.com/Reversing%20.%20cracking/CodeBreakers%202006%20-%20AntiDebugging%20techniques.pdf

Carga dinámica de librerías

https://tldp.org/HOWTO/Program-Library-HOWTO/dl-libraries.html

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documentoCTF Nivel 4

Parece que hay una zona del backend donde se puede acceder a ciertas funcionalidades reservadas para algunos usuarios especiales. En concreto un formulario para poder subir archivos GIFs comprimidos.

Los desarrolladores tienden a no proteger las áreas de acceso especial. ¿Habrán tomado medidas de seguridad para proteger esta zona?

Para acceder directamente al nivel 4 puedes utilizar el siguiente enlace:

https://127.0.0.1:1337/carpetas_personales_nivel4/api/gif_deploy/Nivel:

Ficheros comprimidos maliciosos

https://en.wikipedia.org/wiki/Directory_traversal_attack

Funcionamiento de .htaccess de Apache2

https://httpd.apache.org/docs/2.4/en/howto/htaccess.html

Flag:

Ataques de deserialización

https://davidmatablog.wordpress.com/2020/06/07/owasp-insecure-deserialization-with-python/

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documentoCTF Nivel 5

Hemos conseguido acceso a la parte de soporte y a las herramientas que este perfil nos pone al alcance. ¿Qué podemos hacer desde aquí? Ya estamos casi a un paso de poder liberar la base de datos y que los gatitos puedan volver a ser adoptados.

Para acceder directamente al nivel 5 puedes utilizar el siguiente enlace:

url: https://127.0.0.1:1337/

User: soporte@blacksheep.hacker

Pass: AzH}4(oaLT]kf6v+.]s?

Nivel:

Command injection

https://owasp.org/www-community/attacks/Command_Injection

Reverse shell

https://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

Filter evasion

https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Command%20Injection/README.md

Flag:

gtfobins

https://gtfobins.github.io/

Linux capabilities

https://man7.org/linux/man-pages/man7/capabilities.7.html

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documentoBonus

Cuando hayas obtenido todas las flags, espero que sepas qué hacer con ellas.

En el documento adjunto encontrarás la información necesaria para poder resolver este nivel.

Descargar documento