CVSS (Common Vulnerability Score System) es un sistema de puntuación que clasifica la criticidad de las vulnerabilidades, por lo que este sistema permite generar una puntuación basada en sus características principales.

Este código de clasificación se trata de un estándar accesible al público, por lo que puede ser usado de forma totalmente libre. Hay un organismo regulador detrás de este sistema y se trata del Forum of Incident Response and Security Teams (FIRST), una organización sin fines de lucro que se encarga de actualizar la documentación con regularidad y de incorporar nuevas mejoras con cada versión para adaptarlo lo mejor posible a las necesidades de los usuarios.

Además, dada la popularidad de CVSS, es común encontrar este sistema de puntuación en bases de datos de vulnerabilidades públicamente conocidas, como National Vulnerability Database (NVDB), Common Vulnerabilities and Exposures (CVE) u Open Source Vulnerability Database (OSVDB).

¿Cómo se calcula el impacto con CVSS?

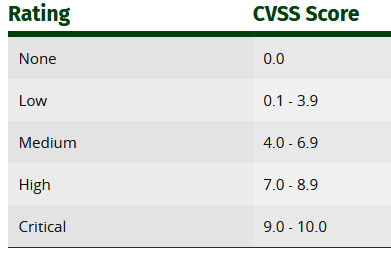

Para determinar el impacto de una vulnerabilidad se utiliza una escala del 0 al 10, clasificando una vulnerabilidad como baja si el impacto que puede llegar a ocasionar está entre 0.0 y 3.9, severidad media si oscila entre 4.0 y 6.9, alta si está entre 7.0 y 9.0 y crítica entre 9.0 y 10.

Para calcular la puntuación asociada a la vulnerabilidad se utilizan tres tipos de métricas: base, temporal y de entorno. Cada una de las métricas anteriores está formada por otro grupo de métricas que ayudarás a clasificarla de forma más precisa.

Métricas Base

Representan las constantes en el tiempo y en el entorno del usuario. Esta puntuación es la que tiene mayor peso a la hora de calcular la puntuación CVSS final. Dentro de esta clasificación es importante tener en cuenta el vector de ataque, la complejidad del ataque, los privilegios necesarios y la interacción con el usuario. De esta forma se pretende clasificar cómo de accesible es una vulnerabilidad y si se cumplen las condiciones para ser explotada. Estas métricas miden la severidad con la que afectaría la vulnerabilidad dentro de los equipos si llegase a ser explotada. El impacto se clasifica midiendo el grado de pérdida de confidencialidad, integridad y disponibilidad.

En la versión 3.0 de CVSS se ha añadido a este grupo una nueva subdivisión llamada Scope o alcance, esta característica pretende medir el impacto de una vulnerabilidad que no sea el componente vulnerable. Por ejemplo, el componente vulnerable dentro de un componente hardware podría ser un componente software.

Métricas temporales

Representan las características que cambian con el tiempo pero que son constantes en el ecosistema del usuario. Las características de las vulnerabilidades pueden cambiar a lo largo del tiempo, y con estos cambios también varía el grado de severidad. Para poder calcular esta métrica se tienen en cuenta los detalles técnicos de la vulnerabilidad (explotabilidad), el nivel de remediación y el reporte de confianza. Este último se refiere a la disponibilidad del código o de las diferentes técnicas que permitan la explotación. Cabe aclarar que estas métricas son opcionales, por lo que el usuario podría omitirlas cuando lo crea conveniente debido a las características de la vulnerabilidad.

Métricas de entorno

Representan el grupo de características que son únicas para el entorno de un usuario. Estas características están definidas por los distintos entornos que pueden influir en el riesgo que presenta una vulnerabilidad para una organización. Para determinar la puntuación de esta métrica hay que tener en cuenta los posibles daños colaterales y la distribución de objetivos. Al igual que en las métricas temporales también cuenta con unas características opcionales que representan los requisitos de confidencialidad, integridad y disponibilidad. Al ser opcionales no tienen efecto alguno en la evaluación final.

Puntuación

Una vez que se han asignado valores a las métricas la ecuación calcula la puntuación y crea una cadena de texto con dichos valores, que es utilizada para comunicar la forma en que se generó cada puntuación, razón por la cual, el vector suele mostrarse junto a la calificación de la vulnerabilidad.

Aunque pueda parecer un proceso complicado son varias las herramientas que nos ayudan a calcular la puntuación de las vulnerabilidades, haciendo la clasificación mucho más amena. Mediante el siguiente enlace https://www.first.org/cvss/calculator/3.1 podemos acceder a la calculadora oficial de FIRST para obtener la puntuación de las vulnerabilidades. Si dejamos el puntero del ratón sobre los diferentes grupos de métricas nos mostrará un breve resumen de la información recogida anteriormente.

Una vez seleccionados los valores característicos de la vulnerabilidad que estamos clasificando, nos aparecerá de forma automática la puntuación final y en la parte de abajo de la sección base podremos ver la cadena de vectores con los valores escogidos.

Versiones

Este documento recoge la documentación oficial de la versión 3.1 de CVSS. En la web oficial, https://www.first.org/ podemos encontrar la documentación para las versiones 1.0, 2.0 y 3.0, aunque se recomienda usar la versión más actualizada del estándar para facilitar su entendimiento a toda la comunidad y ayudar a evaluar y priorizar adecuadamente sus procesos de gestión de vulnerabilidades.

Actualmente FIRST anuncia en su página web que está trabajando en la nueva versión 4.0 y nos invita a revisar un documento donde se recogen las nuevas mejoras que quieren incorporar. En esta lista podemos ver todas aquellas actualizaciones que han sido aprobadas, como por ejemplo la sustitución del grupo de métricas temporales por un grupo de métricas de amenazas, la eliminación de las métricas de corrección y confianza o la inclusión de las métricas de ataque dentro del grupo base.

Todas estas mejoras y muchas otras son accesibles al público, e incluso podemos ver todas aquellas ideas que van tomando forma y que, posiblemente, lleguen a ser incorporadas en alguna versión futura.