Descripción del proyecto

Disponer de una visión completa, detallada y permanentemente de lo que ocurre en las redes industriales, es el factor clave que permite identificar eventos de seguridad y anticipar una respuesta adecuada a los mismos, antes de que se produzcan impactos con consecuencias no tolerables para las empresas.

Una monitorización de las redes industriales debería permitir obtener información relacionada con:

- La identificación de patrones de ataque que pudieran estar produciéndose en las redes industriales, tanto característicos del entorno IT (y por desgracia muy habituales en entornos de planta) como específicos del entorno OT.

- El análisis de la información obtenida de la interpretación del tráfico de red, desde un punto de vista exclusivamente operacional (datos de variables de procesos), asociado a los protocolos industriales presentes, tras una aplicación de contexto que permita establecer una relación entre los datos obtenidos con la realidad de los sistemas de control industrial.

- Asimismo, y dado que la monitorización de la red permite disponer de una visibilidad muy elevada del tráfico circulante, obtener una instantánea de los activos industriales existentes en la red.

Sin embargo, un buen sistema de monitorización por sí mismo no resuelve la totalidad de los aspectos relacionados con la gestión de incidentes de seguridad, considerando que la información que proporcionan estos sistemas hay que analizarla y, si fuera necesario en función de la criticidad del evento identificado, proceder con las acciones de respuesta adecuadas.

En este sentido, es muy interesante incorporar la información obtenida desde los sistemas de monitorización industriales a una solución SIEM (Security Incident and Event Management), de forma que puedan formar parte de una correlación de eventos mayor, permitiendo una mayor efectividad en la detección de incidentes a los equipos de seguridad.

Objetivos

Los objetivos que persigue este proyecto son los siguientes:

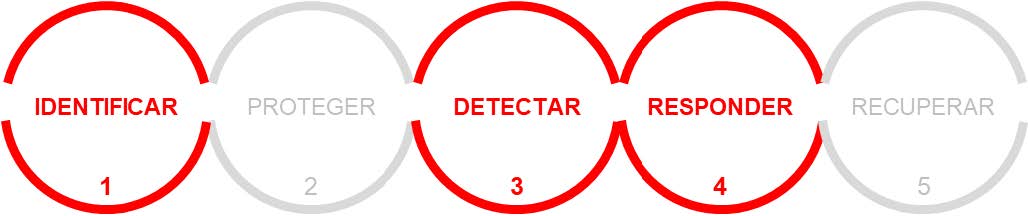

- Disponer de la capacidad de identificar eventos de seguridad en las redes corporativas industriales.

- Proporcionar medios y recursos para mejorar los tiempos de respuesta y, por lo tanto, el impacto sufrido en los sistemas de producción, en caso de materialización de un incidente de seguridad.

- Establecer un modelo de gestión de la monitorización de seguridad que permita ser medido y mejorado.

Beneficios

Los beneficios que se alcanzarían con la puesta en marcha de este proyecto serían los siguientes:

- Identificación e inventario de activos en redes industriales.

- Identificación de vulnerabilidades asociadas a los activos identificados.

- Visualización del tráfico existente en las redes industriales.

- Asegurar la continuidad del negocio gracias a la identificación proactiva de incidentes de seguridad basados en patrones ataques de ataque tradicionales IT/OT.

- Identificación de anomalías operacionales que pueden ser significativas o estar relacionadas con un evento de seguridad.

- Mejora de los tiempos de activación de las capacidades de respuesta en caso de materialización de un incidente de seguridad.

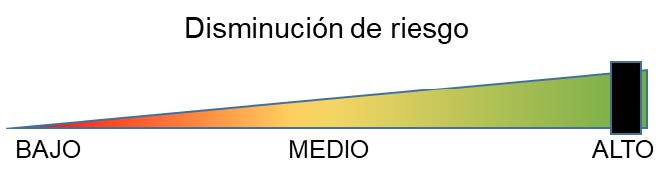

Dimensiones de la ciberseguridad que mejora la ejecución del proyecto

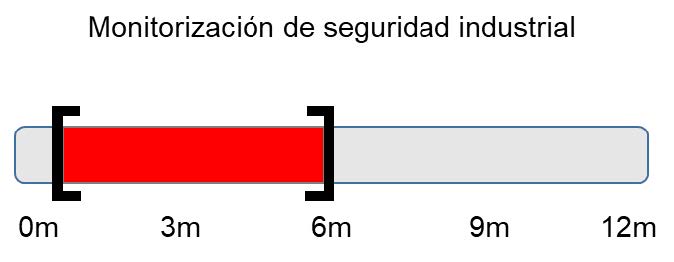

Tiempos estimados de ejecución

Los tiempos estimados de ejecución de este tipo de proyectos se indican únicamente a modo orientativo.

Requerimientos de dedicación de recursos de las empresas solicitantes

Buenas prácticas durante su ejecución

Para llevar a cabo de forma correcta este tipo de proyectos, hay que considerar las siguientes cuestiones:

- Niveles de captación de datos: hay que determinar claramente hasta qué nivel se va a proceder con la captura de tráfico de red, considerando que en muchas ocasiones una máquina que presenta una única interfaz en la red corporativa puede, a su vez, disponer de una red interna muy extensa. Esta circunstancia condiciona el desarrollo del siguiente punto.

- Arquitectura del sistema de monitorización: la principal dificultad en el despliegue de un sistema de monitorización de entornos industriales supone el dimensionamiento y arquitectura del sistema de captación de datos del tráfico de la red, en muchas ocasiones ocasionado por la existencia de elementos de comunicaciones no gestionables que impiden un despliegue adecuado de las sondas.

- ¿Identificación de activos activa o pasiva?: si además de la propia monitorización del tráfico empleamos este tipo de soluciones para abastecer nuestro inventario de activos OT, hay que considerar la posibilidad de emplear técnicas de identificación pasivas (el nivel de detalle de la información a obtener es muy dependiente del tipo de tráfico observado por el sistema de monitorización, dado que no se interactúa de ninguna de las maneras con los equipos finales) y/o activas (interacción con los elementos finales para la obtención de información detallada). Con respecto a las técnicas activas, se recomienda que las soluciones empleen protocolos de conexión que no perjudiquen ni interfieran en el correcto funcionamiento de los elementos interrogados.

- Recursos para la gestión y supervisión del sistema de monitorización: es importante considerar la carga adicional de trabajo que supone el tratamiento de la información que se recibirá desde un sistema de monitorización, por lo que es necesario plantearse la necesidad de reforzar, bien de forma interna o bien con servicios de terceros, esta actividad.

Servicios relacionados

- Servicios de seguridad gestionada y de monitorización de amenazas de seguridad.

- Suministro, instalación, configuración y puesta en marcha de software para la monitorización de la seguridad en entornos industriales.

Otros proyectos relacionados

- Despliegue de sistemas de gestión y monitorización de la red (NMS – Network Management System).

- Sistemas de monitorización y control de cambios en componentes de automatización industrial.

Área de proyecto subvencionable en el programa de ayudas de ciberseguridad industrial

- Monitorización de dispositivos de seguridad perimetral y de otros dispositivos industriales (switches, sondas, appliances, firewalls industriales, PLCs, etc.).

Perfil de empresa suministradora de servicios o productos

Las empresas que cuentan con la capacidad de prestación de los servicios incluidos en este tipo de proyectos, y que se encuentran registradas en el “Libro blanco de la Ciberseguridad en Euskadi” son aquellas que se encuentran encuadradas en la siguiente categorización:

| CAPACIDAD | CATEGORÍA DE LA SOLUCIÓN | GRUPO DE PRODUCTO/SERVICIO |

|---|---|---|

| DETECCIÓN | Anomalías y eventos | Detección de intrusiones |

| Monitorización continua de seguridad | SIEM / Solución de correlación de eventos Cyber Threat Intelligence Centro de Operaciones de Seguridad (SOC) |

|

| RESPONDER | Plan de respuesta | Gestión de incidentes |

| Mitigación | Servicios de respuesta ante incidentes (CSIRTaaS) |