¿A quién va dirigido?

El estándar PTES puede ser utilizado por cualquier organización, pequeña o grande, pública o privada, que desee llevar a cabo una auditoría de sus sistemas de información.

¿Qué es?

Penetration Testing Execution Standard (PTES) es un estándar diseñado para proporcionar un marco común para realizar pruebas de penetración o pentesting (es decir, auditorías técnicas de seguridad) tanto a las empresas como a los proveedores de servicios de seguridad, gracias a un lenguaje y un ámbito de aplicación comunes. Ha sido desarrollado por un grupo de profesionales de la seguridad de la información provenientes de múltiples áreas de la industria (instituciones financieras, proveedores de servicios, proveedores de seguridad, etc.) y surgió a raíz de una discusión entre algunos de los miembros fundadores sobre el valor o no de las pruebas de penetración en la industria.

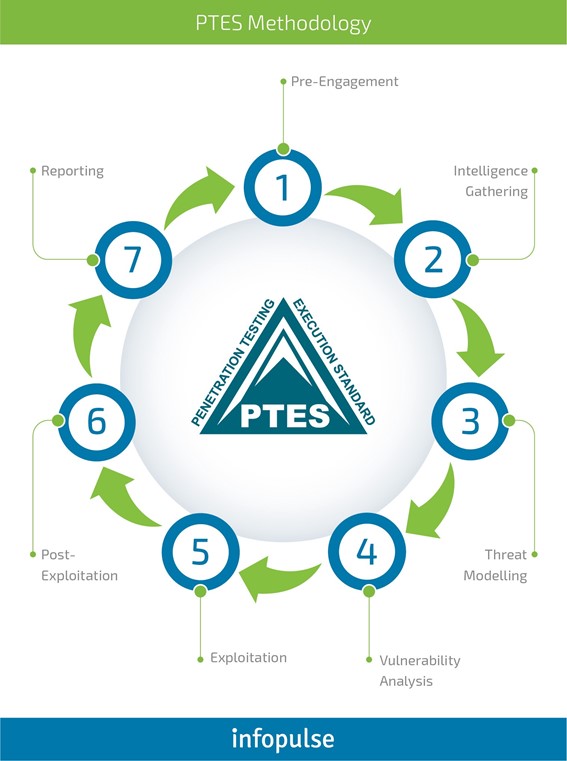

El estándar desarrolla el proceso de un test de penetración en 7 fases:

- Interacción previa

- Recopilación de información

- Modelado de amenazas

- Análisis de vulnerabilidades

- Explotación

- Post-Explotación

- Reporting

El estándar no sólo contempla la descripción detallada de cada una de las fases, sino que se acompaña de una guía técnica que proporciona información adicional sobre cómo llevar a cabo, a nivel técnico, cada una de las fases consideradas.

Objetivos

Los objetivos del estándar PTES son los siguientes:

- Disponer de un marco de referencia para la realización de las auditorías técnicas de seguridad de los sistemas de información de una manera más consistente y replicable.

- Incrementar el valor proporcionado por las pruebas de penetración.

Beneficios

La realización de auditorías mediante la metodología PTES va a permitir que cualquier organización pueda disfrutar de los beneficios que ofrece:

- Tener una imagen clara de cuál es el nivel real de seguridad de los sistemas de información y cuánto daño podría llegar a hacer un ciberataque contra la organización.

- Disponer de información que permita alimentar las evaluaciones de cumplimiento de la organización en materia de ciberseguridad.

Factores a tener en cuenta para la utilización del estándar PTES

- La cantidad de sistemas de información objeto de la auditoría

- Las características de los sistemas de información objeto de la auditoría

- Los objetivos que se quieran conseguir con la auditoría

- Otros aspectos organizativos

Fases de la realización de una auditoría según el estándar PTES

Fase 1. Interacción previa

Consiste en especificar el alcance, las acciones que se van a desarrollar y otras cuestiones para poder llevar a cabo con éxito una prueba de penetración.

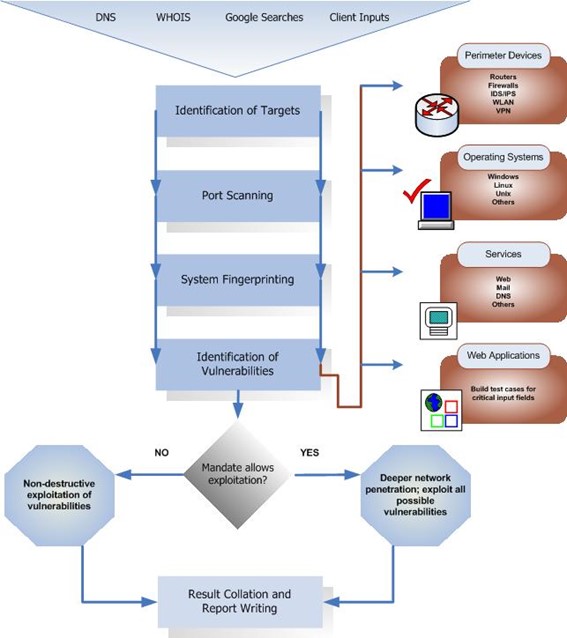

Fase 2. Recopilación de información

Se realiza el análisis del objetivo. Se realiza mediante la consulta de fuentes OSINT para la recopilación de información sobre dichos objetivos, la recopilación de información gracias a la inspección y la caracterización de los objetivos en base a toda la información recopilada, considerando expresamente la existencia de medidas de protección que deba ser necesario evitar.

Fase 3. Modelado de amenazas

Análisis del contexto interno y externo en busca de elementos que puedan ser utilizados para llevar a cabo ataques sobre la organización. Esta fase sirve para caracterizar por una parte los activos que serán objeto de la auditoría, tanto desde el punto de vista de su valor para el negocio como desde el punto de vista de su participación en los procesos de la organización, y por otra a las propias amenazas, determinando los agentes de amenaza que pueden intervenir y la capacidad de cada uno de ellos. De este modo se pueden perfilar los tipos de ataque más probables, que serán aquellos que primariamente deberían ser utilizados en las fases posteriores.

Fase 4. Análisis de vulnerabilidades

Proceso de descubrimiento de fallos en los sistemas de información que puedan ser aprovechados por un atacante. Pueden ir desde una mala configuración hasta un diseño inseguro, y por tanto deberán ser identificados mediante diferentes técnicas. Estas vulnerabilidades deberán ser verificadas para determinar todos aquellas que puedan ser utilizadas en la siguiente fase.

Fase 5. Explotación

Contempla la ejecución de mecanismos para lograr el acceso a un sistema o recurso saltándose las restricciones de seguridad. En esta fase se intentan aprovechar las vulnerabilidades identificadas para acceder a los activos considerados en la auditoría, para lo que se utilizan exploits y ataques dirigidos de diferente tipo con el fin de explotar dichas vulnerabilidades y hacerse con el control de los sistemas.

Fase 6. Post-Explotación

En esta fase se preparan los mecanismos dirigidos a garantizar la persistencia del acceso conseguido y se llevan a cabo los movimientos laterales encaminados a lograr el control de otros activos, al tiempo que se trata de obtener el mayor valor posible de los accesos conseguidos, analizando y recopilando la información con mayor valor posible.

Fase 7. Informe

La última fase consiste en elaborar un informe donde se especifiquen las conclusiones de las pruebas de penetración. En esta fase se genera tanto el informe detallado de la auditoría, donde se plasman los resultados técnicos y metodológicos obtenidos, como el informe ejecutivo, donde se resumen los resultados obtenidos, el riesgo asociado y la propuesta de plan de mitigación de dichos riesgos.

¿Dónde recibir asesoramiento o contratar servicios de auditoría según PTES?

Desde el BCSC, se pone a disposición tanto de los organismos públicos como de las empresas privadas el “Libro Blanco de la Ciberseguridad en Euskadi”, un documento que recoge la visión de conjunto de nuestro ecosistema local con diferentes perspectivas de innovación, investigación, emprendimiento, etc. y en el que se incluye el catálogo de proveedores de ciberseguridad que ofrecen este tipo de servicios, con el objetivo de que las organizaciones interesadas en demandarlos tengan un punto de referencia que contribuya a facilitar la toma de decisiones.

El catálogo sirve de resumen o instantánea del mercado de la ciberseguridad en Euskadi, siendo un listado vivo, revisado y actualizado periódicamente, dada la constante evolución y el avance en la digitalización de los servicios y las oportunidades que se generan.

Referencias

PTES: http://www.pentest-standard.org