¿A quién va dirigido?

Va dirigido a profesionales que quieran incrementar los conocimientos a nivel técnico del marco de MITRE ATT&CK. Se trata, por tanto, de información dirigida a áreas técnicas dentro de las organizaciones, especialmente aquellas encargadas o relacionadas con la gestión e investigación de incidentes de ciberseguridad.

¿Qué es MITRE ATT&CK?

MITRE es una organización financiada por el gobierno de Estados Unidos, mundialmente conocida entre otras cosas por ser los creadores en 1999 del CVE (Common Vulnerabilities and Exposures), estándar que permite describir las vulnerabilidades en base a diferentes criterios como el impacto, la criticidad, etc.

Los CVE no explican los objetivos del atacante, ni las técnicas que se pueden usar para explotarlas, por lo que para solucionar esto desarrollaron y presentaron su framework ATT&CK (Adversarial Tactict Techniques and Common Knowledge) en 2013, el cual se puede describir como una base de conocimiento con tácticas y técnicas que utilizan los ciberatacantes para llevar a cabo sus acciones y que, por tanto, al ser identificadas y analizadas pueden ayudar a conocerlas en mayor profundidad de cara a implementar medidas que contribuyan a proteger los sistemas.

El framework se basa en una serie de matrices, divididas actualmente en ATT&CK Enterprise (para empresas), ATT&CK for Mobile (para dispositivos móviles), ATT&CK for ICS (para sistemas de control industrial) y el conocido como Pre-ATT&CK que se basa en estudiar el comportamiento de los atacantes previamente a ejecutar sus intentos de compromiso.

Todas estas matrices describen cómo los cibercriminales atacan y comprometen las redes de una organización, como luego se mueven dentro de ella para aumentar sus privilegios y cómo evaden las defensas. Analiza qué objetivos intentan conseguir y qué métodos usan, organiza los movimientos y comportamientos del atacante en tácticas, por ejemplo, la evasión defensiva, los movimientos laterales y la exfiltración de información.

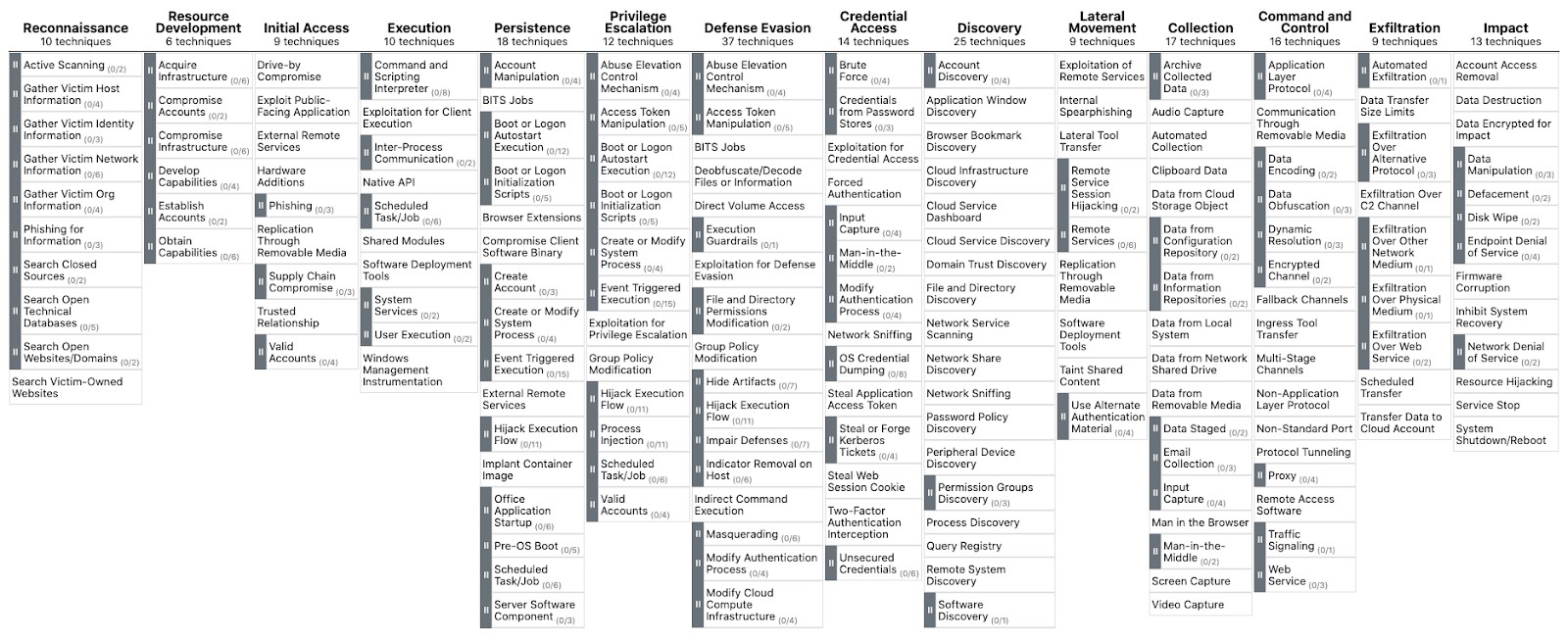

Las matrices recogen una serie de tácticas que aparecen representadas en columnas, y sus filas corresponden a las técnicas, describiendo como un atacante es capaz de ejecutar dicha acción para conseguir sus objetivos.

Una táctica puede tener N técnicas y cada técnica puede tener N implementaciones distintas. La matriz proporciona conocimiento de cómo los atacantes han actuado en los últimos años.

La matriz más utilizada hoy en día es la dedicada a empresas, y en ella se valoran tanto Windows, MacOS, Linux, AWS, GCP, Azure, Azure AD, Office 365, SaaS, y entornos de red. Su aspecto es el siguiente:

Tácticas categorizadas en MITRE ATT&CK Enterprise

Dentro de la matriz para empresas (Enterprise) se categorizan las siguientes tácticas:

- Reconocimiento: Recopilación de información de la organización que va a ser objetivo del ataque.

- Desarrollo de recursos: Establecer una estructura de comando y control para respaldar las operaciones.

- Acceso inicial: Técnicas para ingresar en una red.

- Ejecución: Técnicas para ejecutar código malicioso.

- Persistencia: Técnicas que incluyen el mantener el punto de acceso a una organización y los cambios en las configuraciones de los sistemas.

- Escalado de privilegios: Tácticas para aprovechar vulnerabilidades y ganar accesos con permisos de niveles superiores.

- Evasión defensiva: Tácticas para evitar ser detectado por los sistemas de seguridad de la organización.

- Acceso a credenciales: Tácticas para el robo de cuentas, contraseñas, nombres, etc.

- Descubrimiento: Tácticas para descubrir los activos de una organización una vez se está dentro de ella.

- Movimientos laterales: Tácticas para desplazarse dentro de los sistemas de una empresa usando credenciales legítimas.

- Recopilación: Obtención de datos de interés para los objetivos de los adversarios, acceder a los datos de almacenamiento en la nube.

- Comando y control: Establecer un método de comunicación con los sistemas comprometidos con el objetivo de poder controlarlos remotamente y que ejecuten las ordenes establecidas desde los servidores centrales.

- Exfiltración: Robar datos o información confidencial y transferirlos fuera de la organización.

- Impacto: Manipular, interrumpir o destruir sistemas y datos.

¿Qué beneficios aporta MITRE ATT&CK?

Algunas de las formas en que un equipo de seguridad puede usar MITRE ATT&CK son:

- Conocer en profundidad las tácticas, técnicas y procedimientos utilizados por los cibercriminales.

- Realizar un análisis de brechas de seguridad y planificar mejoras de seguridad.

- Fortalecer la inteligencia sobre amenazas de ciberseguridad.

- Acelerar la clasificación e investigación de alertas de seguridad.

- Crea escenarios más realistas para los ejercicios de red team y las emulaciones de adversarios.

- Evaluar la madurez de la seguridad de un SOC.

Adquirir un lenguaje común que sea útil al trabajar con consultores y proveedores.