¿A quién va dirigido?

Los controles críticos de ciberseguridad del CIS pueden ser utilizados por cualquier organización pública o privada, grande o pequeña, para mejorar su capacidad de defensa frente a los ciberataques más comunes.

¿Qué es?

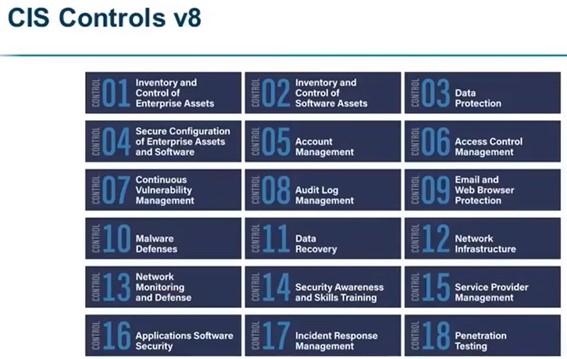

Los Controles Críticos de Ciberseguridad del CIS son un conjunto de buenas prácticas que sirven para mitigar el impacto de los ataques más comunes contra sistemas y redes. Originalmente conocidos como los 20 Controles de Seguridad Críticos de SANS (SANS Top 20), actualmente es el CIS (Center for Internet Security), una organización independiente sin ánimo de lucro, la encargada de mantener y actualizar dicho catálogo de controles de ciberseguridad. La versión 8 de los Controles de Ciberseguridad CIS, liberada en 2021, establece:

- El listado de los 18 controles que componen la actual versión de estas mejores prácticas

- Una explicación de la importancia de cada control desde el punto de vista del bloqueo o identificación de los ataques y una explicación de cómo un atacante explota activamente la ausencia de dicho control.

- Una tabla de acciones específicas ("sub‐controles") que una organización debería desarrollar para implementar el control.

- Diferentes procedimientos y herramientas que permiten la implementación y automatización del control

De este modo, los Controles de Ciberseguridad CIS establecen un catálogo de las principales acciones, procedimientos y/o herramientas que una organización debería articular para mejorar sus niveles de protección frente a los ciberataques más comunes.

Objetivos

Los objetivos de los Controles de Ciberseguridad CIS se pueden resumir en los siguientes puntos:

- Establecer las prioridades de acción en materia de protección

- Determinar las áreas más críticas que se deben abordar

- Disponer de una hoja de ruta de fundamentos a seguir

- Conocer qué medidas defensivas tienen el mayor valor

En definitiva, el objetivo general los Controles de Ciberseguridad CIS es que las organizaciones sepan cómo defenderse de manera eficaz frente a los ciberataques más comunes de manera focalizada.

Beneficios de su implementación

Utilizar los Controles de Ciberseguridad CIS como modelo de mejores prácticas para la ciberseguridad le va a permitir a cualquier organización disponer de un sistema efectivo de ciberseguridad, basado en los siguientes principios:

- Los ataques deben guiar la defensa: Se debe utilizar el conocimiento de los ataques reales exitosos para proporcionar la base para aprender de ellos y construir soluciones de ciberprotección efectivas y prácticas.

- Es imprescindible priorizar: Se debe invertir primero en aquellos controles que proporcionen la mayor reducción de riesgos y el mayor nivel de protección contra los actores más peligrosos, y que se pueden implementar de manera viable en su entorno informático.

- Es necesario medir: Se deben establecer parámetros comunes y disponer de un lenguaje compartido entre los diferentes perfiles afectados (directivos, personal de TI, especialistas en ciberseguridad, etc.) para medir la efectividad de las medidas de seguridad dentro de una organización, de modo que los ajustes necesarios se puedan identificar e implementar rápidamente.

- Diagnóstico y mitigación continuos: Se deben realizar mediciones continuas para probar y validar la efectividad de las medidas de seguridad dispuestas y para ayudar a priorizar los siguientes pasos.

- Se debe buscar la automatización: Se deben automatizar los mecanismos de protección para que las organizaciones puedan lograr no sólo mediciones confiables, escalables y continuas sino medidas de seguridad realmente eficaces a la hora de detener los ataques que se puedan sufrir.

Factores a tener en cuenta para la adopción de los Controles de Ciberseguridad CIS como marco de referencia

- El tamaño de la organización

- La cultura de la organización

- Las infraestructuras tecnológicas involucradas y sus características

- El nivel de madurez existente en materia de gestión y operación TIC

- Las medidas de ciberseguridad existentes

- Otros aspectos organizativos.

Fases del programa de mejora de la ciberseguridad basado en los Controles de Ciberseguridad CIS

Fase 1. Lanzar el proyecto

El desarrollo de un programa de mejora de la ciberseguridad debe contar con la implicación de la dirección de la organización, que deberá destinar los recursos humanos, económicos y materiales necesarios no sólo para el desarrollo del programa de mejora sino también para mantener y operar los controles de ciberseguridad que se vayan articulando.

Fase 2. Autoevaluación

La organización deberá llevar a cabo una autoevaluación de los Controles de Ciberseguridad CIS, con el fin de determinar el grado de implementación actual de cada uno de ellos. Para ello deberá analizar cada uno de los controles y subcontroles de ciberseguridad, determinando para cada uno de ellos:

- Si tiene articulado y/o implementado el subcontrol considerado, y en dicho caso su nivel de implementación.

- Si utiliza herramientas para articular el correspondiente subcontrol, o lo desarrolla exclusivamente mediante procedimientos manuales.

Fase 3. Determinación de objetivos

A continuación, la organización deberá llevar a cabo un análisis de los resultados de la autoevaluación y determinar los niveles de protección objetivo que desea alcanzar. Para ello debería tener en cuenta:

- La eficacia de su ciberseguridad actual, como resultado de la autoevaluación

- Los posibles ataques, tanto generales como específicos, a los que puede estar expuesta la organización

- Los riesgos a los que está expuesta la organización

- El plazo de referencia a utilizar para el programa de mejora

- Los recursos disponibles (económicos, humanos y materiales)

Para llevar a cabo dicho análisis es habitual que la organización disponga de algún informe sobre las amenazas que le pueden afectar, o haga uso de algún servicio en el que se describan los ciberataques que, debido a las características de la organización, sean más probables.

Así mismo, es habitual que la organización utilice los resultados del informe o servicio indicado anteriormente como entrada para su análisis de riesgos, con el fin de que el resultado de dicho análisis pueda ser utilizado como criterio de priorización de los proyectos del programa de mejora de la ciberseguridad.

Fase 4. Determinar el Plan de Acción

Una vez establecida los niveles de protección objetivo la organización deberá llevar a cabo un análisis específico de las diferencias entre dichos niveles objetivo y el estado actual de sus controles de ciberseguridad y determinar:

- Los controles específicos sobre los que la organización desea centrarse para llevar a cabo esa mejora de la ciberseguridad.

- Los proyectos concretos que se deben llevar a cabo para mejorar los controles seleccionados.

- La tipología específica de cada uno de los proyectos considerados, dependiendo de si el proyecto en cuestión es de carácter técnico, operativo o supone la integración de herramientas o soluciones específicas de ciberseguridad.

- Las tareas concretas que se deben desarrollar para implementar cada uno de los proyectos considerados.

- La planificación temporal de dichas tareas a lo largo del periodo definido por la organización, en función de los recursos económicos y humanos disponibles.

Fase 5. Implementación

Finalmente se deberá llevar a cabo la implementación del plan de acción definido, ejecutándose los proyectos previstos y llevándose a cabo la mejora de los controles de seguridad seleccionados.

Fase 6. Reevaluación

La finalización del plan de acción deberá suponer el cierre de un ciclo y el inicio del siguiente, ya que las ciberamenazas son actores en constante evolución, frente a las que los controles de ciberseguridad deberán estar siendo constantemente adaptados y mejorados.

¿Dónde recibir asesoramiento o contratar el desarrollo de un programa de mejora de la ciberseguridad basado en los Controles de Ciberseguridad CIS?

Desde el BCSC, se pone a disposición tanto de los organismos públicos como de las empresas privadas el “Libro Blanco de la Ciberseguridad en Euskadi”, un documento que recoge la visión de conjunto de nuestro ecosistema local con diferentes perspectivas de innovación, investigación, emprendimiento, etc. y en el que se incluye el catálogo de proveedores de ciberseguridad que ofrecen este tipo de servicios, con el objetivo de que las organizaciones interesadas en demandarlos tengan un punto de referencia que contribuya a facilitar la toma de decisiones.

El catálogo sirve de resumen o instantánea del mercado de la ciberseguridad en Euskadi, siendo un listado vivo, revisado y actualizado periódicamente, dada la constante evolución y el avance en la digitalización de los servicios y las oportunidades que se generan.

Referencias

CIS Cybersecurity Controls: https://www.cisecurity.org/controls/