En los últimos años los grupos del cibercrimen han tenido una gran relevancia, debido a factores como la expansión del comercio electrónico, la difícil rastreabilidad y trazabilidad de las acciones y transacciones realizadas a través de Internet, así como por la expansión de los mercados negros. Estos grupos han evolucionado en todos los niveles, diversificando sus objetivos y haciendo uso de nuevas formas de monetizar sus acciones. Ante esta proliferación de grupos cibercriminales y el aumento de sus operaciones a nivel internacional, resulta conveniente conocer cómo funcionan dichos grupos, qué acciones realizan y que infraestructura conforman.

Existen una gran variedad de grupos cibercriminales que se dedican a actividades de diversa tipología. De acuerdo con el FBI, algunas de las formas de fraude más frecuentes que realizan estos grupos son las siguientes:

- Ransomware: Secuestro de los datos de una organización o individuo mediante malware, cifrando la información que almacenan los sistemas informáticos y solicitando un rescate para su recuperación.

- Cartas nigerianas: Estafa en la que se ilusiona a la víctima con una fortuna inexistente y se la persuade para que pague una suma de dinero por adelantado para acceder a una supuesta fortuna.

- Business Email Compromise (BEC): Los ciberdelincuentes suplantan a algún miembro de la empresa o sujeto cercano con el objetivo de persuadir a la potencial víctima para que comparta información sensible o realice solicitudes de pago fraudulentas, las cuales irán dirigidas a las cuentas de los ciberdelincuentes.

- Fraude bancario: Consiste en el uso no autorizado de tarjetas bancarias previa sustracción de las credenciales del usuario.

- Fraude “romántico: El ciberdelincuente se gana la confianza de la víctima, normalmente a través de una web de citas, para posteriormente solicitarle el envío de dinero o que comparta información sensible para hacer un uso malicioso de la misma.

- Sextorsión: Se da cuando la potencial víctima comparte contenido multimedia explícito online, lo cual puede derivar en la petición de un monto económico por parte de los ciberdelincuentes para no difundir dicho contenido a sus contactos.

- Skimming: Técnica mediante la cual los ciberdelincuentes instalan dispositivos en cajeros ATM y terminales de pago, entre otros, con el objetivo de robar datos bancarios y números PIN.

Infraestructura y organización

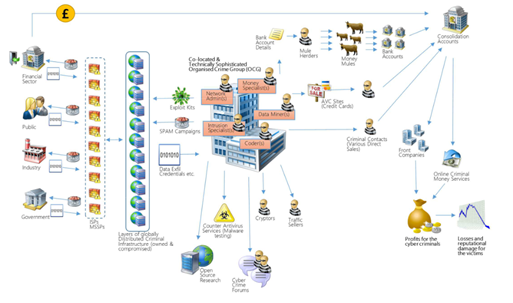

La rastreabilidad de estos grupos se vuelve compleja, sobre todo debido a su discreta presencia en la red y su cuidado a la hora de no dejar rastro. Suelen utilizar foros, webs de acceso restringido o canales privados que requieren autenticación o previo pago en criptomonedas. En general, su organización mantiene una estructura jerárquica, con cabecillas o líderes que rigen el funcionamiento del grupo, así como niveles inferiores que ejecutan las acciones que pueden tener un mayor riesgo.

El Centro Nacional de Ciberseguridad de Reino Unido (NCSC, por sus siglas en inglés) define las siguientes figuras dentro de estos grupos criminales:

- Líder: Encargado de gestionar la actividad del grupo.

- Desarrolladores de programas maliciosos: Se encargan de fabricar el malware que comprometerá los sistemas objetivo.

- Administradores de red: Aunque no todos los grupos disponen de esta figura, son los responsables de comprometer equipos y dispositivos, que una vez sincronizados forman bootnets. También son los responsables de administrar la actividad de estas botnets y mantenerlas activas.

- Especialista en intrusión: Una vez conseguido el acceso a un sistema de una organización, son los encargados de mantener la presencia en la red y continuar explotando los dispositivos sin ser detectados, buscando conseguir acceso a los sistemas y aplicaciones más valiosos.

- Especialista en minado de datos: Encargado de extraer los datos más relevantes y con más valor de los archivos y documentos robados anteriormente por el grupo criminal.

- Especialista financiero: Responsable de monetizar los datos e información recopilada, generando ingresos para el grupo criminal.

Figura 1: infraestructura de negocio de grupo criminal.

Conclusiones

La actividad de los grupos cibercriminales ha aumentado durante los últimos años, principalmente debido al rédito económico que pueden conseguir con las actividades relacionadas con diversos delitos tecnológicos. La distribución de campañas de phishing, malware o ransomware hacen que sigan siendo un riesgo para las empresas y usuarios, que pueden ver comprometida su información, credenciales y datos personales.

Como se ha explicado en el presente documento, la infraestructura de los grupos cibercriminales puede llegar a ser muy extensa, utilizando diversas técnicas y roles para cometer sus acciones. En este sentido, se estima conveniente prestar atención a la actualización de las acciones de estos grupos, con el fin de poder actualizar los procedimientos para hacerles frente y evitar el impacto de sus acciones. Algunos de los aspectos a los que habrá que prestar atención son las tácticas, técnicas y procedimientos que utilizan, con el fin de poder modelar su comportamiento y poder estar preparados para hacer frente a sus acciones. Aunque resulta muy complicado estar un paso por delante de las acciones de un atacante, al menos habrá que ser consciente de las acciones que afecten a otros objetivos, con el fin de poder sacar conclusiones y proteger los activos propios.

Referencias

https://unaaldia.hispasec.com/2021/06/la-banda-detras-del-ransomware-cl0p-detenida.html

https://www.fbi.gov/scams-and-safety/common-scams-and-crimes