¿A quién va dirigido?

A cualquier organización, pública o privada, independientemente del tamaño que deseen conocer las medidas necesarias para responder a un incidente de seguridad. Estas medidas y procedimientos variaran en función de la tipología de incidente y las capacidades presentes en la organización, pero siempre buscando el mismo fin, acotar el posible impacto del incidente.

¿Qué se considera Incidente de Seguridad?

Es la ocurrencia de uno o varios eventos que atentan contra la confidencialidad, la integridad y la disponibilidad de la información, violan la Política de Seguridad de la Información de la organización o causan impedimentos en la operación normal de las redes, sistemas o recursos informáticos.

¿Cuál es el objetivo de un Procedimiento de respuesta a Incidentes de Seguridad?

El objetivo principal es tener un proceso estructurado y planificado que permita manejar de forma adecuada cualquier situación que se corresponda con un incidente de seguridad, limitando de este modo el posible impacto sobre la organización.

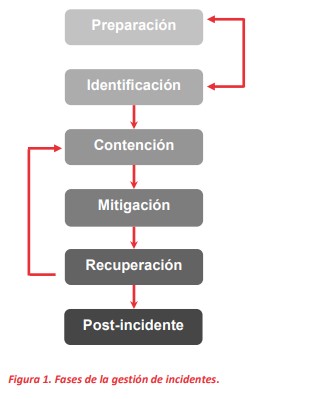

Fases de la Respuesta a Incidentes de Seguridad.

Con el fin de garantizar la eficacia y eficiencia del la Respuesta a Incidentes de Seguridad, el procedimiento debe contener la información necesaria para llevar a cabo las tareas descritas en cada una de las 6 fases que lo conforman.

- Preparación

Esta etapa suele hacerse pensando no sólo en crear un modelo que permita a la entidad estar en capacidad de responder ante estos, sino también para que los incidentes puedan ser detectados, evaluados y gestionados.

Durante esta fase de deberán definir los procedimientos asociados a los siguientes aspectos:

- Buenas Prácticas.

- Inventario correctamente actualizado de todos los sistemas hardware software y servicios existentes en la red de la organización.

- CMDB que contenga información sobre la criticidad y disponibilidad de los servicios.

- Identificar los principales vectores y actores de ataque que pueden afectar a la organización, instaurando un sistema de monitorización en los diferentes foros de comunicación de dichos actores con el fin de prevenir posibles ataques dirigidos.

- Sistema de parcheo y descubrimiento de vulnerabilidades.

- Sensibilización y entrenamiento de usuarios: Usuarios en la entidad incluidos los administradores de TI deben ser sensibilizados de acuerdo con las políticas y procedimientos existentes relacionados con el uso apropiado de redes, sistemas y aplicaciones en concordancia con los estándares de seguridad de la entidad.

- Despliegue de software para la detección y eliminación de posible malware en los diferentes elementos de la red.

- Comunicación Interna y Externa.

- Definición de roles y capacidades de los diferentes perfiles presentes en la organización y que pueden verse involucrados en los procedimientos definidos para responder ante los diferentes tipos de Incidentes de Seguridad. Así como la información de contacto de estos.

- Recopilar la información necesaria para reportar el incidente a las autoridades pertinentes.

- Establecer un medio de comunicación seguro y alternativo al habitual, por si el mismo se viera comprometido.

- Recursos y Herramientas de Respuesta.

- Disponer de un sistema de Backup para los elementos que han sido categorizados como críticos.

- Disponer de un repositorio en el que se guardarán y compartirán las evidencias en caso de incidente.

- Disponer de equipos aislados de la red para la realización de tareas de análisis y recuperación.

- Disponer de un sistema de monitorización adecuado al nivel de madurez de la organización.

- Disponer de un mecanismo para el aislamiento de segmentos de red, para evitar que la amenaza se propague.

- Disponer de herramientas y software para realizar tareas específicas en las diferentes fases de la gestión del incidente.

- Disponer de los medios necesarios para la posible activación de un equipo DFIR (Digital Forensics and Incident Response), en caso de que el incidente sobrepase las capacidades presentes en los diferentes equipos de la organización.

- Buenas Prácticas.

- Identificación

Durante esta fase procederá con la detección de incidente, así como a la recolección de toda la información posible sobre el mismo con el fin de definir una posible solución y los próximos pasos. Para garantizar una correcta toma de decisiones en las siguientes fases será necesario dar respuesta al menos a los siguientes puntos.

- Registrar el método de detección del incidente.

- Establecer posible fecha de inicio de incidente.

- Identificar el posible alcance inicial

- Evaluación del impacto del incidente en relación con el servicio afectado y la información comprometida.

- Revisar el posible vector de entrada que propicio el incidente.

- Recopilar todas las evidencias posibles sobre el incidente.

- Determinar si el estado del incidente. (activo, resuelto, en progreso, …)

- Determinar la tipología de incidente.

Una vez recopilada la información descrita anteriormente se valora la necesidad de trasmitir dicha información a las autoridades competentes en función de las obligaciones legales.

- Contención

Una vez identificada la tipología del ataque, así como el impacto y alcance actual se procederá con la implementación de acciones que impidan su avance. Para garantizar la eficiencia y eficacia de la estrategia que se desarrolla en esta fase, se tendrán en cuenta al menos los siguientes criterios:

- Daño potencial y robo de recursos

- Necesidad de preservar evidencias

- Tiempo y recursos necesarios

- Efectividad de la estrategia

- Duración de la solución

- Comprobar que la contención no derive en daños colaterales.

Adicionalmente se implementarán técnicas con el objetivo de restringir, limitar y degradar la capacidad del atacante.

- Erradicación

En esta fase se procederá con las acciones necesaria para suprimir las causas del incidente. Para ello se procederá con las siguientes tareas:

- Aislar los sistemas implicados.

- Eliminar datos sensibles y críticos de los equipos comprometidos.

- Monitorizar la actividad del atacante.

- Bloquear las conexiones salientes.

- Cortar las posibles vías de ataque.

- Monitorizar la actividad anómala en la red, ampliando las capacidades de los sistemas existentes.

- Recuperación

Una vez que se ha conseguido contener e identificar el incidente, los esfuerzos deben centrarse en reestablecer el servicio lo antes posible, para ello se procederá con las siguientes tareas con el fin de intentar asegurar que no se reproduce de nuevo el mismo ataque.

- Restauración de backups, los cuales previamente han sido revisados con el fin de descartar que también se encuentren comprometidos.

- Fortalecer las medidas de seguridad presentes en la organización, como puede ser

- Política de contraseñas

- Inclusión de doble factor

- Actualización de parches de seguridad

- Nuevas monitorizaciones

- Actualización de firmas de comportamiento y AV

- Corte de comunicaciones no necesarias

- Apertura de comunicaciones con terceros de forma paulatina.

- Establecer unas pautas de mejora a corto y largo plazo en los sistemas y procedimientos existentes que permita evolucionar el sistema de madurez de ciberseguridad presente en la empresa.

- Post-Incidente.

Esta fase permite la documentación de los detalles del incidente, así como la lecciones y dificultades encontradas durante el mismo. Esto permitirá la creación de un plan de mejoras con el fin de eliminar las debilidades existentes en la organización, así como para aumentar la agilidad y eficiencia de los procesos de actuación del Procedimiento de Respuesta a Incidentes.

Referencias

https://www.incibe.es/protege-tu-empresa/

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf