¿A quién va dirigido?

A todo tipo de organizaciones, públicas o privadas, grandes o pequeñas, y especialmente las PYMEs y microPYMEs, ya que la protección de las conexiones es uno de los aspectos fundamentales para lograr unos niveles mínimos de ciberseguridad en la organización.

¿Qué es?

Las conexiones son necesarias para acceder a los sistemas de información de una organización, por lo que su protección es muy importante. Lo esperado es que los usuarios realicen conexiones legítimas con estos sistemas, pero también pueden ser una vía de entrada para invitados maliciosos.

Se pueden diferenciar que diferenciar varios tipos de conexiones:

Conexiones físicas

Las conexiones físicas son todas aquellas “bocas de red” que están distribuidas por las diferentes salas de los edificios para que un ordenador, mediante el correspondiente cable, se pueda conectar a la red de la organización. Cabría pensar que su existencia no implica riesgos significativos, ya que de manera rápida podemos creer que todo el personal que está en las dependencias de la organización pertenece a la organización, pero esto no tiene por qué ser así.

Existen multitud de negocios abiertos al público en general (comercios, oficinas de atención al público, locales de ocio y restauración, etc.) donde cualquier desconocido puede tener acceso a salas en las que haya “bocas de red” accesibles, y en muchos de esos negocios (cafeterías, salas de espera, etc.) puede no ser extraño que una persona abra un ordenador portátil y se conecte con un cable de red a esas conexiones físicas, que si no están convenientemente protegidas pueden proporcionarle un acceso sencillo y directo a la red de nuestra organización.

Pero no hace falta pensar sólo en ubicaciones físicas abiertas al público en general. Cualquier sala de visitas suele estar equipada con ese tipo de medios, y aunque tendamos a pensar que un visitante no tiene malas intenciones, es precisamente ese exceso de confianza el que un visitante malintencionado (o simplemente infectado previamente con el correspondiente malware) puede aprovechar para acceder a la red de nuestra organización y llevar a cabo una actividad inadecuada.

Conexiones WIFI

Con la popularización de las conexiones inalámbricas, la necesidad de proteger de manera apropiada todas estas conexiones se vuelve cada vez mayor. Ahora ya no es necesario, como en el caso anterior, que haya “bocas de red” accesibles en alguna ubicación física de nuestra organización, ya que directamente la red es accesible desde cualquier lugar de la organización e incluso desde ubicaciones cercanas, ya que las señales wifi no entienden de muros, techos o suelos. Por lo tanto, una adecuada protección de las conexiones WIFI va a ser fundamental si no queremos que visitantes no deseados tengan acceso a la red de nuestra organización.

Conexiones a través de Internet

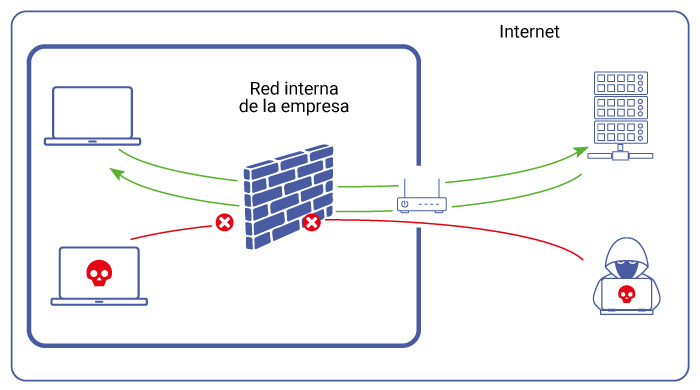

Prácticamente todas las organizaciones ofrecen servicios a través de Internet, ya sea con sus páginas web o su correo electrónico. Con la pandemia, también se han popularizado las conexiones VPN para ofrecer acceso a los trabajadores a las intranets de forma remota y segura. No se puede olvidar que todos esos servicios son accesibles a través de conexiones realizadas desde Internet, y por lo tanto abiertas a que cualquier persona, desde cualquier ubicación a lo largo y ancho del mundo (y con cualquier tipo de intención) pueda intentar acceder de manera ilegítima a dichos servicios.

Recomendaciones

Por todo lo anterior, es necesario que las conexiones estén adecuadamente protegidas. Dependiendo del tipo de conexión las medidas de seguridad a aplicar podrán ser muy diversas, pero siempre tendremos que asegurarnos de que las vías de entrada a nuestra organización están suficientemente controladas.

Conexiones físicas

No debería haber conexiones físicas en lugares accesibles al público. No obstante, la construcción de los edificios es la que es, y si esas “bocas de red” están ahí, no podemos hacer que desaparezcan. No obstante, todas esas conexiones sirven para que, al otro extremo del cable, todas confluyan en un RITI o armario de comunicaciones. Ahí es donde tendremos que asegurarnos que esas “bocas de red” no están conectadas a nada, manteniendo de ese modo nuestra red aislada de posibles visitantes no deseados.

No obstante, es posible que necesitemos que ciertas “bocas de red” sí que estén conectadas a la red. En esos casos, será necesario desplegar en la red tecnologías NAC (Network Access Control) mediante las que podremos asegurarnos de que sólo dejamos acceder a nuestra red a personas y/o equipos autorizados.

Conexiones WIFI

Las tecnologías NAC también se utilizan para las conexiones WIFI, y se trata de una de las tecnologías de seguridad más eficaces para lograr que sólo accedan a nuestra red personas y/o equipos autorizados. Sin embargo, existen diversas recomendaciones de seguridad que podemos aplicar para lograr que nuestras conexiones WIFI sean más seguras:

- Utiliza diferentes redes WIFI (SSIDs) para los diferentes usos que se den. No es lo mismo una red para invitados que una que dé acceso a todos los recursos de la organización.

- Utiliza cifrado para asegurarte que nadie sin acceso a esa WIFI puede acceder al tráfico que viaja por el aire. Es conveniente utilizar al menos cifrado WPA2, y si es posible, WPA3.

- Aplica las políticas de bastionado correspondientes a la infraestructura de red: cambia las contraseñas por defecto, inhabilita los servicios que no utilices, actualiza el firmware...

- Si puedes, limita la potencia de emisión de las antenas para que la radiación fuera de tu ubicación física sea la menor posible.

- Si no tienes tecnología NAC, configura si es posible el filtrado de MACs para asegurarte de que sólo los equipos cuya dirección MAC conoces pueden acceder a la red.

- Aunque no es muy efectivo de cara la seguridad, es posible ocultar el SSID las redes wifi para ocultar de alguna forma su existencia.

Conexiones desde Internet

La protección de las conexiones desde Internet va íntimamente ligada al tipo de servicio a proteger, ya que las tecnologías que permiten proteger cada tipo de servicio al tiempo que favorecen su funcionamiento son específicas para cada caso. No obstante, existen algunas recomendaciones básicas que se pueden dar, como son:

- Utilizar un firewall que filtre todas las conexiones desde Internet no deseadas, permitiendo sólo que se acceda a los servicios que la organización tiene publicados.

- Proteger tus servidores web, intranet y extranet mediante tecnologías WAF (Web Application Firewall), que permitan que sólo se pueda navegar de acuerdo a lo establecido por la organización.

- Protege tu correo electrónico mediante tecnologías anti-spam y anti-virus, de manera que se limite lo máximo posible los correos maliciosos o no deseados que recibe la organización.

- Protege tus conexiones remotas a la organización mediante tecnologías de VPN (Virtual Private Network), de manera que estos accesos remotos estén controlados y se realicen de manera segura.

- Aplica las políticas de bastionado correspondientes a todos los equipos accesibles desde Internet: cambia las contraseñas por defecto, inhabilita los servicios que no utilices, desinstala los programas innecesarios, etc.

- Aplica las políticas de actualización correspondientes a todos los equipos accesibles desde Internet: aplica los parches de seguridad necesarios, mantén el software en versiones soportadas por el fabricante, etc.

Y la última recomendación que podemos dar para la protección de conexiones es sencilla: aplica el sentido común, y protégete pensando en que, tarde o temprano, vas a ser víctima de un intento de ciberataque, y el éxito o fracaso de dicho intento dependerá de las medidas de seguridad que hayas adoptado.

Referencias

https://www.incibe.es/protege-tu-empresa/que-te-interesa/proteccion-puesto-trabajo

https://www.incibe.es/protege-tu-empresa/que-te-interesa/protege-tu-web

Fuente: Incibe