Controles básicos de ciberseguridad en el entorno laboral

Descubre e interactúa con esta recreación que hemos realizado sobre un entorno de trabajo y los distintos elementos vulnerables donde se pueden producir brechas de ciberseguridad. Éstos son los esenciales de la ciberseguridad en el trabajo, sobre los que te ofrecemos algunas recomendaciones y buenas prácticas.

Controles básicos de ciberseguridad

La tecnología está presente en nuestros entornos de trabajo, por ello, garantizar la seguridad de la información de la empresa es, ahora más que nunca, vital para el negocio.

Con el propósito de ayudar a las organizaciones de Euskadi en este cometido se ha realizado una recopilación de buenas prácticas que abarcan distintos aspectos de la ciberseguridad para ayudar a proteger el principal activo: la información.

- Configuración segura de los dispositivos

- Control y configuración segura de aplicaciones

- Protección frente a programas maliciosos

- Protección de las conexiones

- Copias de seguridad

- Parches de Seguridad y Actualizaciones

- Control de accesos

- Concienciación y sentido común

- Alerta temprana

- Buenas prácticas en la contratación de proveedores

Configuración segura de los dispositivos

¿Por qué lo necesito?

- Porque permite mejorar mi seguridad utilizando las herramientas de las que ya dispongo.

- Porque permite hacerme más partícipe de la seguridad y conocer mejor las capacidades de mi dispositivo.

¿Qué es?

Los dispositivos vienen de fábrica con una configuración inicial por defecto que puede ser conveniente modificar. En ocasiones, se puede mejorar la seguridad del dispositivo comprobando si está configurado de una forma segura.

¿Qué debo configurar?

A continuación, se presentan algunas consideraciones a tener en cuenta para la configuración segura de dispositivos:

Contraseñas

Las contraseñas deben ser difíciles de deducir u obtener por fuerza bruta. La longitud de la contraseña al menos debe ser de al menos 12 caracteres, y contener distintos tipos de caracteres:

- Números (0123456789)

- Letras minúsculas (abcdefghijklmnopqrstuvwyz)

- Letras mayúsculas (ABCDEFGHIJKLMNOPQRSTUVWYZ)

- Símbolos ($%&*-.,:;?!)

No deje su contraseña anotada en un papel. No se deben almacenar las contraseñas en ningún programa excepto en aquellos especialmente diseñados para almacenar contraseñas. Por ejemplo, guardar las contraseñas de las páginas web en el navegador no es la opción más segura. Hay software específico que puede ser utilizado para la gestión de contraseñas, como por ejemplo, keepass.

Siempre que sea posible, es conveniente habilitar además de la contraseña un segundo factor de autenticación para validar que realmente seamos nosotros y no un atacante que ha conseguido nuestra contraseña. Otros factores de verificación son:

- Huella dactilar

- Reconocimiento facial

- Un código de un solo uso (SMS, otra aplicación en otro dispositivo, …).

No deberían incluir palabras que podamos obtener de otros medios como: nombre, apellido, matrícula de vehículo, fechas significativas, …

Se deben cambiar habitualmente, por ejemplo, cada 3 meses.

No deben reutilizarse credenciales para servicios distintos.

No utilizar nunca las claves establecidas por defecto por el fabricante.

En los móviles los tipos de autenticaciones de más seguro a menos son: Contraseña, PIN y Patrón

Cifrado de dispositivos

Los móviles actuales suelen activar el cifrado por defecto:

- En Android: Menú configuración -> Seguridad -> Avanzado -> Cifrado y credenciales

- En iOS: Ajustes -> Touch ID y código -> Desmarca todas las opciones

Las aplicaciones de mensajería instantánea (Telegram, Whatapp, Signal, etc) suelen utilizar por defecto cifrado extremo a extremo, lo que mejora la seguridad de las comunicaciones.

En los PCs es posible activar el cifrado de los discos duros. De esta forma, no se podrá encender el sistema ni acceder a los datos sin disponer de la contraseña.

- iPhone: https://www.icloud.com/find

- Android: https://android.com/find

- Microsoft: https://account.microsoft.com/devices

Control Parental

Hoy en día los fabricantes de sistemas operativos están incluyendo algunas opciones de control parental

- Android: https://families.google.com/

- Apple: https://support.apple.com/es-lamr/HT201304

- Microsoft: https://account.microsoft.com/family/about

Estas aplicaciones permiten a los padres a proteger a los menores a su cargo de:

- Contenidos Inapropiados

- Pérdida de Privacidad

- Incorrecta gestión de información de terceros

- Suplantación de Identidad

- Sexting

- Ciberbulling

- Grooming

- Potenciales engaños y estafas (anuncios publicitarios)

- Virus y programas espía (acceso no consentido a información personal)

Conexiones

Hay que asegurarse de que el acceso a los recursos se realiza utilizando protocolos seguros (httpS, Sftp, Ssh, …).

Para la resolución de nombres, es interesante utilizar servidores DNS seguros, que realizan un filtrado de docminios maliciosos. Como ejemplo de este tipo de servicio están Quad9 (9.9.9.9), Cloudfare (1.1.1.1), opendns (208.67.222.222, 208.67.220.220) o Google (8.8.8.8, 8.8.4.4).

No conectarnos a redes inalámbricas inseguras (Aeropuertos, Restaurantes, …). Al conectarnos a estas redes podríamos estar compartiendo la red con usuarios malintencionados, o puede que la red haya sido configurada para comprometer o analizar las conexiones de los sistemas conectados. En caso de ser absolutamente necesario conectarse a estas redes, puede ser interesante utilizar una VPN (Red privada virtual) que encapsule todo nuestro tráfico fuera de dicha red.

No cargar un smartphone en un puerto USB que no sabemos dónde está conectado. En Aeropuertos, Restaurantes, Cafeterías, … suelen ofrecer puntos de carga de dispositivos USB (móviles, tabletas, …) por cortesía con el cliente. Ten en cuenta que el cable USB además de cargar tu smartphone, Tablet o similar también permite intercambiar datos y por tanto es el mejor punto de acceso al dispositivo. Desde el punto de vista de alguien con malas intenciones, el acceso físico habitualmente es el más privilegiado. Por todo esto debemos utilizar siempre nuestro cargador homologado por el fabricante del dispositivo y conectarlo a un enchufe de corriente. El enchufe USB de la pared podría disponer de elementos para copiar la información de tu dispositivo o interactuar con él.

Desactivar los elementos hardware que no utilicemos

En un PC podemos desconectar físicamente los elementos que no estemos utilizando. En el caso de algunos sistemas, disponen de interruptores físicos que permiten desactivar elementos hardware como la tarjeta wifi, el micrófono o el bluetooth.

Desactivar estos dispositivos mientras no se utilizan, puede protegernos de ataques que utilicen dichas tecnologías, además de consumir menos energía.

Control y configuración segura de aplicaciones

¿Por qué lo necesito?

Porque configurando de forma segura mi software estoy más protegido con lo que ya tengo.

¿Qué es?

Muchas veces instalamos software y no somos expertos en dicho software, sin embargo, ciertas configuraciones de seguridad son comunes para multitud de sistemas, y es conveniente conocerlas.

Dejar la configuración por defecto en el software no tiene por qué ser la mejor opción. Muchas veces la configuración por defecto hace que el software sea más sencillo de utilizar, más compatible con más sistemas, … sin embargo no tiene por qué ser la configuración más segura.

¿Qué debo controlar/configurar en mis aplicaciones?

Actualizaciones

Hay que actualizar cualquier programa siempre que sea posible, ya que corregirá errores y vulnerabilidades, que harán el software más seguro frente a ataques que se hayan corregido.

Por lo general suele ser conveniente tener habilitadas las actualizaciones automáticas. De esta forma, se mantendrán actualizadas de forma automática, sin tener que estar pendientes de ejecutar estas actualizaciones de forma manual.

Contraseñas

Algunos sistemas donde es conveniente utilizar una contraseña robusta son:

- La red wifi

- El usuario administrador del router de acceso a internet.

- El pin para emparejarse vía bluetooth

Las contraseñas deben ser difíciles de deducir u obtener por fuerza bruta. La longitud de la contraseña al menos debe ser de al menos 12 caracteres, y contener distintos tipos de caracteres:

- Números (0123456789)

- Letras minúsculas (abcdefghijklmnopqrstuvwyz)

- Letras mayúsculas (ABCDEFGHIJKLMNOPQRSTUVWYZ)

- Símbolos ($%&*-.,:;?!)

No deje su contraseña anotada en un papel. No se deben almacenar las contraseñas en ningún programa excepto en aquellos especialmente diseñados para almacenar contraseñas. Por ejemplo, guardar las contraseñas de las páginas web en el navegador no es la opción más segura. Hay software específico que puede ser utilizado para la gestión de contraseñas, como por ejemplo, keepass.

Siempre que sea posible, es conveniente habilitar además de la contraseña un segundo factor de autenticación para validar que realmente seamos nosotros y no un atacante que ha conseguido nuestra contraseña. Otros factores de verificación son:

- Huella dactilar

- Reconocimiento facial

- Un código de un solo uso (SMS, otra aplicación en otro dispositivo, …).

No deberían incluir palabras que podamos obtener de otros medios como: nombre, apellido, matrícula de vehículo, fechas significativas, …

Se deben cambiar habitualmente, por ejemplo, cada 3 meses.

No deben reutilizarse credenciales para servicios distintos

No utilizar nunca las claves establecidas por defecto por el fabricante.

En los móviles los tipos de autenticaciones de más seguro a menos son: Contraseña, PIN y Patrón

Desinstala todo el software que no utilizas

Muchas veces dejamos programas instalados que no utilizamos nunca o que utilizamos una única vez. El software por definición tiene agujeros de seguridad, cuanto menos software haya instalado en un dispositivo, menor será su superficie de ataque, por lo que en general será más difícil comprometerlo.

Configuración de privacidad

Cifrar la información siempre que sea posible permite que sólo el destinatario legítimo podrá acceder a la información.

Cuando lo que se cifra es la comunicación entre emisor y receptor, impedimos que terceros “escuchen/entiendan” la comunicación.

Algunos métodos/algoritmos de cifrado antiguos pueden ser vulnerables, asegúrate de utilizar versiones seguras y deshabilitar los métodos de cifrado antiguos o débiles.

Eliminar las cookies o navegar en modo privado es recomendable, sobre todo si accedemos a una web que no es de confianza o a la que no accedemos habitualmente.

Permisos de aplicaciones

Normalmente utilizaremos un usuario no privilegiado, es decir, que no seremos administradores del equipo.

Al realizar las instalaciones como usuario no privilegiado las aplicaciones tienen permisos de usuario no privilegiado. Y en el caso de solicitarnos permisos de administrador, debemos asegurarnos de que aplicación que lo solicita lo hace de forma legítima o si es algo que suceda sin nuestro consentimiento.

Control Parental

Hoy en día los fabricantes de sistemas operativos están incluyendo algunas opciones de control parental

- Android: https://families.google.com/

- Apple: https://support.apple.com/es-lamr/HT201304

- Microsoft: https://account.microsoft.com/family/about

Estas aplicaciones permiten a los padres a proteger a los menores a su cargo de:

- Contenidos Inapropiados

- Pérdida de Privacidad

- Incorrecta gestión de información de terceros

- Suplantación de Identidad

- Sexting

Software Antirrobo

Algunos sistemas operativos disponen de software que permite localizar o bloquear los dispositivos de forma remota. Estos sistemas pueden ser útiles en caso de robo o pérdida, pero es recomendable comprobar su correcto funcionamiento previamente.

- iPhone: https://www.icloud.com/find

- Android: https://android.com/find

- Microsoft: https://account.microsoft.com/devices

Bastionado

Si eres un usuario más avanzado, se pueden seguir guías de bastionado o hardening para hacer más seguros tus sistemas. De esta forma, se dificulta el compromiso de los sistemas por parte de atacantes.

A nivel nacional disponemos de las guías del CCN-CERT (https://www.ccn-cert.cni.es/guias/guias-series-ccn-stic) estás guías nos propones configuraciones seguras para distintos productos (sistemas operativos, aplicaciones, dispositivos de red, etc …).

Partir de guías realizadas por profesionales de la seguridad como las de CCN-CERT (NIST, CIS, … ) y adecuarlas a nuestro entorno es lo habitual en estos casos. Aplicar las guías sin adaptarlas puede provocar problemas y hacerlas de cero puede suponer un esfuerzo innecesario.

Protección frente a programas maliciosos

¿Por qué lo necesito?

El panorama de amenazas cibernéticas que amenazas a los sistemas actualmente hacen necesaria la protección frente a programas maliciosos. Actualmente existen bandas criminales dedicadas a la monetización de ataques en base al robo de información, robo de cuentas (Correo, Netflix, Paypal, Ebay…), robo de tarjetas de crédito, robo de credenciales bancarias, extorsión por cifrado de datos, inclusión de publicidad abusiva, minado de criptomonedas usando tu propio ordenador…

Por todo ello, hay que conocer qué es el malware, cómo funciona y se introduce en los sistemas y cómo protegernos de él.

¿Qué es un programa malicioso?

Un programa malicioso o malware (de “MAlicious softWARE”) es un programa cuyo objetivo consiste en comprometer nuestro equipo para realizar acciones no permitidas, potencialmente dañinas y sin conocimiento del usuario.

Estos programas maliciosos son comúnmente conocidos como virus, pero no todos los malwares son virus, hay distintos tipos de categorías. Las más habituales actualmente son:

- El Ransomware es un software destructivo que cifra los archivos y normalmente solicita un rescate en criptomonedas a cambio de la contraseña de descifrado.

- Los troyanos normalmente una vez se instalan en el equipo, descargan una segunda fase, para tomar el control de este y poder moverse la red robando datos y/o descargar posteriores fases como puede ser un Ransomware.

- Los virus son un tipo de malware cuyo principal objetivo consiste en propagarse a través de un software. Suelen contener una carga dañina (payload) que realiza distintos cometidos, desde gastar una broma a generar tráfico inútil o bloquear redes informáticas.

- El Spyware, recopila información sobre nuestras acciones. Lo hace monitorizando las pulsaciones de teclado como los keyloggers, o comprobando los destinatarios de nuestro correo, con el objetivo de vender posteriormente esa información.

- El Adware puede ser de los más inofensivos ya que muestra anuncios y su objetivo es monetizarlos a través de clicks y mostrar constantes anuncios con notificaciones en el escritorio o redirección de enlaces, inserción de anuncios sobre el navegados… con el objetivo de que el usuario acceda a los anuncios.

- Los Cryptominers son programas que se instalan en el equipo y consumen recursos de este para minar criptomonedas. Suelen pertenecer a granjas de minado distribuido.

- Hay otros tipos de malware, como gusanos, rogeware, malvertising, rootkits… cuyo impacto es distinto, pero no dejan de ser software con fines dañinos para el usuario.

Objetivo del malware

Años atrás el objetivo de los virus muchas veces no era más que demostrar la capacidad técnica de poder superar límites de los programas, como en el caso del primer malware (Gusano Morris) o el hacktivismo, que consiste en activismo por causas sociales o políticas de forma digital. Actualmente, esta idea romántica casi ha desaparecido y el principal objetivo es la monetización de las infecciones.

Tras estos programas maliciosos la mayor parte de las veces están bandas criminales organizadas, que se dedican infectar sistemas mediante distintas técnicas, con el objetivo de conseguir dinero a cambio.

Normalmente el objetivo es el robo de información para la venta en mercados en la deepweb, el secuestro de equipos a través del cifrado con ransomware, o la introducción en una botnet para minar criptomonedas, mandar spam o realizar ataques de denegación de servicio.

Para hacer esto, principalmente se valen de Ingeniería social. La ingeniería social no deja de ser una forma de engañar a la víctima con distintos estímulos y argumentos, como elementos gratuitos, medicamentos milagrosos, o facturas sin pagar. Normalmente apelan a la urgencia para que no se revisen mucho estas estafas.

Vectores de infección

A continuación se indican algunas de las formas de infección más habituales:

Correo electrónico: La infección puede venir dada por correos con archivos adjuntos en documentos con macros o contenido activo, archivos ejecutables o enlaces desde los que descargar el programa malicioso, o páginas webs falsas que simulan la webs genuinas para robar contraseñas o descargar el archivo malicioso. Casi siempre se valen de la ingeniería social para conseguir que la víctima realice las acciones necesarias para lanzar la infección

SMS: Con el objetivo principalmente de atacar terminales móviles y por la limitación de caracteres, suelen contener un enlace para descargar Apps maliciosos, o acceder a webs similares a las genuinas para el robo de credenciales.

Descarga de ficheros: Hay veces en las que hay sitios web comprometidos que las descargar un archivo no estamos descargando un software malicioso, otras veces son estafas en las que el objetivo es infectar ele quipo, o programas que se saltan protecciones anticopia y adicionalmente llevan un malware incorporado.

Exploits vulnerabilidades: Cuando un equipo está expuesto a internet y no esta actualizado correctamente, es posible que sea atacado de forma aleatoria. Hay escáneres de vulnerabilidades que están continuamente analizando el direccionamiento IP de internet buscando equipos que se puedan explotar de forma sencilla, para posteriormente poder introducir segundas fases de ataque como exfiltración de información, espionaje, cifrado...

Memorias USBs: Nos referimos a unidades extraíbles que se han conectado a equipos de los que no tenemos control. Un ejemplo clásico suele ser el Pendrive de un hijo, amigo o familiar, que conectamos a un equipo corporativo puntualmente para copiar un archivo. Si este USB ha estado en un equipo infectado, esta unidad extraíble puede extender la infección a los equipos a los que se conecte.

Tipos de protecciones

Actualización de sistemas

Una de los métodos más habituales que utilizan los atacantes para acceder a la información de forma maliciosa, es la explotación de las vulnerabilidades de los sistemas y programas. Por ello es de vital importancia que tantos los sistemas operativos de ordenadores, portátiles, servidores y demás dispositivos estén actualizados a la última versión disponible.

También hay que vigilar que estos elementos dispongan de programas que estén dentro de su ciclo de vida útil y continúen recibiendo actualizaciones de seguridad.

Como se ha comentado, no solo hay que actualizar los sistemas operativos, sino también los programas que se instalan sobre estos sistemas operativos.

De esta forma al reducir las vulnerabilidades, se reduce la posibilidad de que un atacante encuentre una y la explote.

Sistemas antimalware

Los sistemas que detectan software malicioso en la actualidad son una necesidad básica en los sistemas digitales, ya que ante el creciente volumen de datos que se manejan y la exposición a redes inseguras, es posible que ciertos archivos maliciosos puedan llegar a los sistemas. Estas herramientas pueden estar presentes en ordenadores de usuario, servidores, equipos de red como cortafuegos o pasarelas de correo seguras por poner unos ejemplos. Pueden ser desde los tradicionales antivirus, hasta sistemas de emulación, elementos de machine learning o detección de comportamiento.

Control de acceso

Una de las máximas en el control de accesos es el principio de mínimo privilegio, por lo que un usuario únicamente debe tener acceso a la información a la que esté autorizado.

Un ejemplo de esto puede ser no utilizar un usuario con permisos de administrador en nuestro equipo en el día a día, y utilizarlo solo para realizar tareas específicas como instalación de programas o actualización de drivers.

Adicionalmente es necesario que los usuarios utilicen credenciales seguras, utilizando distintos tipos de caracteres como mayúsculas, minúsculas, números y símbolos, además de que se renueven habitualmente. Otra recomendación es utilizar factores de autenticación adicionales a la contraseña, como tokens con números que varían cada pocos segundos o sensores biométricos.

Protección de correo electrónico

Uno de los vectores de infección principales es el correo electrónico, y actualmente discriminar el correo genuino de que no lo es, es una ardua tarea para los usuarios y administradores. Por ello es recomendable fijarse en si la dirección de correo la conocemos o es fiable, si está bien escrita o tiene alguna letra cambiada, si el dominio es el correcto. Algo muy habitual suelen ser una mala traducción del inglés al castellano. Fallos en la construcción de frases o formatos poco elaborados.

Adicionalmente hay que fijarse en los enlaces, y si estos nos llevan a dominios que no son conocidos o distintos al que aparece en el cuerpo del correo e intentar evitar archivos ejecutables que instalen programas o archivos adjuntos de documentos o de hojas de cálculo con macros.

Algo muy importante es ayudar a los proveedores de correo electrónico identificando los correos maliciosos como spam, para que lo incorporen en sus bases de datos de correos maliciosos y puedan mejorar sus capacidades de detección.

Protección de las conexiones

¿A quién va dirigido?

A todo tipo de organizaciones, públicas o privadas, grandes o pequeñas, y especialmente las PYMEs y microPYMEs, ya que la protección de las conexiones es uno de los aspectos fundamentales para lograr unos niveles mínimos de ciberseguridad en la organización.

¿Qué es?

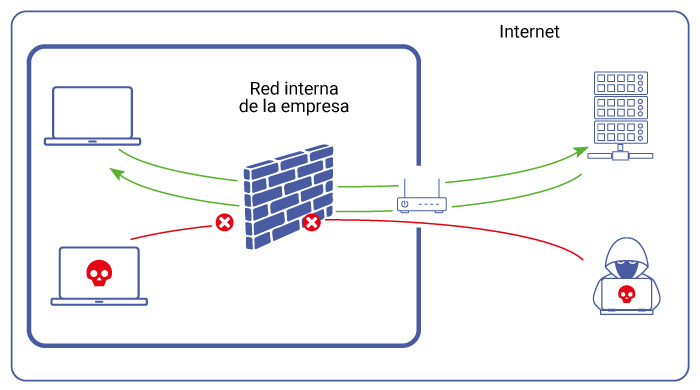

Las conexiones son necesarias para acceder a los sistemas de información de una organización, por lo que su protección es muy importante. Lo esperado es que los usuarios realicen conexiones legítimas con estos sistemas, pero también pueden ser una vía de entrada para invitados maliciosos.

Se pueden diferenciar que diferenciar varios tipos de conexiones:

Conexiones físicas

Las conexiones físicas son todas aquellas “bocas de red” que están distribuidas por las diferentes salas de los edificios para que un ordenador, mediante el correspondiente cable, se pueda conectar a la red de la organización. Cabría pensar que su existencia no implica riesgos significativos, ya que de manera rápida podemos creer que todo el personal que está en las dependencias de la organización pertenece a la organización, pero esto no tiene por qué ser así.

Existen multitud de negocios abiertos al público en general (comercios, oficinas de atención al público, locales de ocio y restauración, etc.) donde cualquier desconocido puede tener acceso a salas en las que haya “bocas de red” accesibles, y en muchos de esos negocios (cafeterías, salas de espera, etc.) puede no ser extraño que una persona abra un ordenador portátil y se conecte con un cable de red a esas conexiones físicas, que si no están convenientemente protegidas pueden proporcionarle un acceso sencillo y directo a la red de nuestra organización.

Pero no hace falta pensar sólo en ubicaciones físicas abiertas al público en general. Cualquier sala de visitas suele estar equipada con ese tipo de medios, y aunque tendamos a pensar que un visitante no tiene malas intenciones, es precisamente ese exceso de confianza el que un visitante malintencionado (o simplemente infectado previamente con el correspondiente malware) puede aprovechar para acceder a la red de nuestra organización y llevar a cabo una actividad inadecuada.

Conexiones WIFI

Con la popularización de las conexiones inalámbricas, la necesidad de proteger de manera apropiada todas estas conexiones se vuelve cada vez mayor. Ahora ya no es necesario, como en el caso anterior, que haya “bocas de red” accesibles en alguna ubicación física de nuestra organización, ya que directamente la red es accesible desde cualquier lugar de la organización e incluso desde ubicaciones cercanas, ya que las señales wifi no entienden de muros, techos o suelos. Por lo tanto, una adecuada protección de las conexiones WIFI va a ser fundamental si no queremos que visitantes no deseados tengan acceso a la red de nuestra organización.

Conexiones a través de Internet

Prácticamente todas las organizaciones ofrecen servicios a través de Internet, ya sea con sus páginas web o su correo electrónico. Con la pandemia, también se han popularizado las conexiones VPN para ofrecer acceso a los trabajadores a las intranets de forma remota y segura. No se puede olvidar que todos esos servicios son accesibles a través de conexiones realizadas desde Internet, y por lo tanto abiertas a que cualquier persona, desde cualquier ubicación a lo largo y ancho del mundo (y con cualquier tipo de intención) pueda intentar acceder de manera ilegítima a dichos servicios.

Recomendaciones

Por todo lo anterior, es necesario que las conexiones estén adecuadamente protegidas. Dependiendo del tipo de conexión las medidas de seguridad a aplicar podrán ser muy diversas, pero siempre tendremos que asegurarnos de que las vías de entrada a nuestra organización están suficientemente controladas.

Conexiones físicas

No debería haber conexiones físicas en lugares accesibles al público. No obstante, la construcción de los edificios es la que es, y si esas “bocas de red” están ahí, no podemos hacer que desaparezcan. No obstante, todas esas conexiones sirven para que, al otro extremo del cable, todas confluyan en un RITI o armario de comunicaciones. Ahí es donde tendremos que asegurarnos que esas “bocas de red” no están conectadas a nada, manteniendo de ese modo nuestra red aislada de posibles visitantes no deseados.

No obstante, es posible que necesitemos que ciertas “bocas de red” sí que estén conectadas a la red. En esos casos, será necesario desplegar en la red tecnologías NAC (Network Access Control) mediante las que podremos asegurarnos de que sólo dejamos acceder a nuestra red a personas y/o equipos autorizados.

Conexiones WIFI

Las tecnologías NAC también se utilizan para las conexiones WIFI, y se trata de una de las tecnologías de seguridad más eficaces para lograr que sólo accedan a nuestra red personas y/o equipos autorizados. Sin embargo, existen diversas recomendaciones de seguridad que podemos aplicar para lograr que nuestras conexiones WIFI sean más seguras:

- Utiliza diferentes redes WIFI (SSIDs) para los diferentes usos que se den. No es lo mismo una red para invitados que una que dé acceso a todos los recursos de la organización.

- Utiliza cifrado para asegurarte que nadie sin acceso a esa WIFI puede acceder al tráfico que viaja por el aire. Es conveniente utilizar al menos cifrado WPA2, y si es posible, WPA3.

- Aplica las políticas de bastionado correspondientes a la infraestructura de red: cambia las contraseñas por defecto, inhabilita los servicios que no utilices, actualiza el firmware...

- Si puedes, limita la potencia de emisión de las antenas para que la radiación fuera de tu ubicación física sea la menor posible.

- Si no tienes tecnología NAC, configura si es posible el filtrado de MACs para asegurarte de que sólo los equipos cuya dirección MAC conoces pueden acceder a la red.

- Aunque no es muy efectivo de cara la seguridad, es posible ocultar el SSID las redes wifi para ocultar de alguna forma su existencia.

Conexiones desde Internet

La protección de las conexiones desde Internet va íntimamente ligada al tipo de servicio a proteger, ya que las tecnologías que permiten proteger cada tipo de servicio al tiempo que favorecen su funcionamiento son específicas para cada caso. No obstante, existen algunas recomendaciones básicas que se pueden dar, como son:

- Utilizar un firewall que filtre todas las conexiones desde Internet no deseadas, permitiendo sólo que se acceda a los servicios que la organización tiene publicados.

- Proteger tus servidores web, intranet y extranet mediante tecnologías WAF (Web Application Firewall), que permitan que sólo se pueda navegar de acuerdo a lo establecido por la organización.

- Protege tu correo electrónico mediante tecnologías anti-spam y anti-virus, de manera que se limite lo máximo posible los correos maliciosos o no deseados que recibe la organización.

- Protege tus conexiones remotas a la organización mediante tecnologías de VPN (Virtual Private Network), de manera que estos accesos remotos estén controlados y se realicen de manera segura.

- Aplica las políticas de bastionado correspondientes a todos los equipos accesibles desde Internet: cambia las contraseñas por defecto, inhabilita los servicios que no utilices, desinstala los programas innecesarios, etc.

- Aplica las políticas de actualización correspondientes a todos los equipos accesibles desde Internet: aplica los parches de seguridad necesarios, mantén el software en versiones soportadas por el fabricante, etc.

Y la última recomendación que podemos dar para la protección de conexiones es sencilla: aplica el sentido común, y protégete pensando en que, tarde o temprano, vas a ser víctima de un intento de ciberataque, y el éxito o fracaso de dicho intento dependerá de las medidas de seguridad que hayas adoptado.

Copias de Seguridad

¿A quién va dirigido?

A todo tipo de organizaciones, públicas y privadas (grandes empresas o PYMES), que quieran estar preparadas para, protegerse, y reaccionar de manera efectiva ante incidentes de seguridad que puedan afectarles y que podrían impactar en su actividad con el consiguiente perjuicio económico, reputacional o de otra índole.

¿Qué es?

Una copia de seguridad es un respaldo de la información crítica de la empresa. La información se duplica y almacena de forma segura, para que en caso de pérdida, la organización sea capaz de recuperar la información a un estado anterior al desastre. Las pérdidas de información pueden ocurrir por distintos motivos, como desastres naturales, accidentes, fallos energéticos, fallos internos o ciberataques.

En general, se suelen realizar copias de seguridad de cuatro tipos de información:

- Datos: Se trata de la información con la que trabajamos: documentos de texto, hojas de cálculo, presentaciones, fotografías… Entre esta información también se incluye el contenido de aplicaciones y bases de datos.

- Aplicaciones: Sistemas con los que se accede a la información: máquinas virtuales, sistemas operativos, aplicaciones…

- Configuraciones: Parámetros utilizados para que los sistemas funcionen de una forma determinada.

- Claves: Es la información que nos permite acceder a la información: contraseñas, certificados, tokens…

Tipos de Copia de Seguridad

Atendiendo a su tipología, las copias de seguridad pueden ser de 3 tipos:

- Completa: Una copia completa consiste en una copia de todos los datos. Cada copia ocupa lo mismo que los datos originales. Estas copias suelen guardarse comprimidas- para que ocupen menos espacio.

- Incremental/Diferencial: Una vez realizada una copia completa, las siguientes copias pueden ocupar menos espacio utilizando estas técnicas:

- Incremental : sólo se realiza una copia con los datos modificados respecto a la copia anterior, sea incremental o completa.

- Diferencial: Copia todas las diferencias desde la última copia completa. Ocupa más espacio que una incremental.

Una ventaja de la copia incremental o diferencial es que ocupan menos y que tardan menos en realizarse que una copia completa.

A la hora de restaurar una copia incremental tardamos más debido a que debemos recuperar la última copia completa y después todas las incrementales necesarias hasta llegar al estado deseado. La pérdida de una copia completa o incremental anterior puede corromper todas las copias posteriores.

A la hora de restaurar una copia diferencial tardamos más que restaurando una copia completa debido a que debemos recuperar 2 copias, la última copia completa y la última copia diferencial. La pérdida de una copia completa o diferencial anterior puede corromper todas las copias posteriores.

Una metodología habitual consiste en realizar una copia completa semanal y varias incrementales/diferenciales durante la semana.

Espejo: Tipo de copia de seguridad en la que se añade una copia en remoto, es decir, un espejo de la copia de seguridad local. De esta forma se dispone de una copia local, y ante un desastre se podrán recuperar los datos desde otra localización (por ejemplo, en la nube o en otra delegación).

Clasificación de la información

La información debe ser clasificada, ya que a la hora de realizar una copia de seguridad habrá que ser más cuidadosos con la protección de los datos críticos o confidenciales que con los que no lo sean.

Habrá que tener en cuenta esta clasificación de los datos a la hora de protegerlos, pudiendo tener en cuenta para ello:

El nivel de accesibilidad o confidencialidad de la información:

- Confidencial: accesible solo por cierto personal de la empresa.

- Interna: accesible por el personal de la empresa, sólo para empleados.

- Pública: accesible públicamente, sin restricciones.

El impacto ante el borrado, pérdida o secuestro:

- Se daña la imagen de marca.

- Se para la actividad de la empresa.

- Se ven afectados terceros (clientes, proveedores, …).

- Valoración del impacto económico.

- Valoración de las implicaciones legales (RGPD, …)

Plan de copias de seguridad

Un plan de copias de seguridad especifica la necesidad de copias de seguridad de una organización. Establece la periodicidad del las copias de seguridad y de las pruebas de recuperación.

Un buen plan de copias de seguridad debe:

- Tener en cuenta el periodo de perdida de información, es decir si una empresa hace copias todos los días es porque puede permitirse perder el trabajo de un día, ya que, si hay que recuperar la información, la última copia (en el peor de los casos) será del día anterior.

- Establecerá la necesidad de cifrado de las copias para que no sean accesibles por nadie que no deba tener acceso.

- Tendrán un plan de eliminación de copias obsoletas.

- ¿Tiene sentido guardar una copia de seguridad de hace 3 años? Depende de cada caso, pero el plan lo debe tener en cuenta.

- Las copias se deben destruir adecuadamente dependiendo del medio en el que se almacenen. Por ejemplo, un disco duro se debe escribir por completo varias veces o un CD debe pasar por un destructor de CDs.

- Se debe disponer del número adecuado de copias. Una técnica muy utilizada es la regla 3-2-1:

- 3 -> Deben existir al menos 3 copias de los datos, el original + 2 copias de seguridad.

- 2 -> Las copias deben almacenarse al menos en 2 soportes distintos, por ejemplo, en un disco duro y en cinta magnética.

- 1 -> Al menos 1 copia debe estar alojada en una localización distinta, no todas en el mismo lugar. Por ejemplo, se puede almacenar una de las copias en un edificio diferente o en la nube, para que en caso de robo o incendio, los datos se puedan recuperar.

Parches de Seguridad y Actualizaciones

¿A quién va dirigido?

A todo tipo de organizaciones, públicas y privadas (grandes empresas o PYMES), que quieran estar preparadas para prevenir, protegerse de manera efectiva ante incidentes de seguridad que puedan afectarles y que podrían impactar en su actividad con el consiguiente perjuicio económico, reputacional o de otra índole.

¿Qué es?

Un parche de seguridad o actualización de seguridad es una pieza de software que corrige una o más vulnerabilidades de un software. Los fabricantes de software suelen corregir las vulnerabilidades que van descubriendo mediante la publicación de actualizaciones o nuevas versiones.

Habitualmente disponemos de un software en cierta versión que cubre nuestras necesidades, por lo que mientras funcione no nos preocupamos de mantenerlo actualizado. Debemos presuponer que todo software contiene agujeros de seguridad, aunque aún no hayan sido descubiertos.

Tipos de software a actualizar/parchear

Hay distintos tipos de software que hay que preocuparse por mantener actualizados:

Sistema operativo:

Windows, macOS, Android, Ubuntu o RedHat, son ejemplos de este tipo de software que es la base de cualquier sistema. Mantener actualizado el sistema operativo es fundamental para la seguridad de los sistemas

Aplicaciones:

Es muy importante mantener actualizadas aplicaciones como el navegador o las aplicaciones ofimáticas, ya que normalmente son las aplicaciones más utilizadas.

- Software a medida: A veces encargamos software a medida o lo realizamos nosotros mismos. En este caso también es muy importante tener en cuenta si se han utilizado librerías de terceras partes, ya que habrá que vigilar que se encuentren actualizadas.

- Aplicaciones privilegiadas: Es muy importante que mantener actualizadas las aplicaciones que se ejecuten con permisos de administrador, ya que su compromiso puede facilitar el trabajo de un atacante.

Firmware:

Es un software específico para un dispositivo concreto que es capaz de gestionar el dispositivo a bajo nivel. Se trata del software que maneja físicamente el hardware, por lo que su actualización también es fundamental.

Plan de actualización de los sistemas

Si sólo tenemos un servidor será muy sencillo de gestionar sus actualizaciones, pero a medida que el número de sistemas aumenta, se hace patente la necesidad de disponer de un plan de actualización de los sistemas. Algunos de los procesos clave para llevar a cabo un plan de actualización son los siguientes:

Inventario de Equipos y aplicaciones:

Se debe mantener un listado de equipos y el software instalado en los mismos, así como tener un control del ciclo de vida del software, teniendo en cuenta las fechas en las que cada sistema dejará de ser mantenido. Tener soporte implica que ante una vulnerabilidad el fabricante desarrollará el parche o actualización necesaria. Si un sistema se queda sin soporte, es posible que hay vulnerabilidades que no puedan ser remediadas.

Análisis de vulnerabilidades

Habrá que mantenerse al día sobre las vulnerabilidades que puedan afectar a los sistemas, para proceder a su rápida actualización si fuera necesario teniendo en cuenta su criticidad

Te puedes informar de nuevas vulnerabilidades en la sección de publicaciones del BCSC.

Clasificación del riesgo y el esfuerzo

Una vez detectada una vulnerabilidad en nuestros sistemas debemos valorar el riesgo de seguridad que supone para nuestra empresa, así como el esfuerzo que supone parchear o actualizar los equipos afectados. Según el riesgo y el esfuerzo que determinemos priorizaremos la aplicación de las remediaciones.

Test

Antes de aplicar un parche de forma masiva en los equipos de producción, es recomendable probarlo. Al aplicarlo en un equipo de prueba podremos evaluar el impacto y el esfuerzo que requiere.

Aplicación de parches

Aplicar actualizaciones de forma programada nos asegura que se actualizan todos los equipos y que hay un control sobre qué equipos están actualizados y cuáles no, así como, las versiones de software instaladas en los sistemas.

Habrá que definir los ciclos de aplicación de actualizaciones, teniendo en cuenta el dispositivo en el que se vaya a aplicar y sus características.

Reevaluación de activos

Una vez aplicados los parches debemos reevaluar los activos y confirmar que dejen de ser vulnerables.

Beneficios de tener parcheado/actualizado mi sistema

Si tus sistemas están actualizados:

- No sólo cubres aspectos de seguridad. Las actualizaciones también optimizan el rendimiento o corrigen errores de funcionamiento del software.

- Es posible que ya estés actualizado/parcheado antes de que se conozca la vulnerabilidad o que la corrijas antes de que pueda ser explotada.

- Debido a las características de tu empresa puede que necesites cumplir ciertas normativas (PCI, DSS, …) que exijan mantener los sistemas actualizados. La dejación o abandono a la hora de parchear/actualizar sistemas puede suponer multas por parte de los organismos reguladores.

Control de Accesos

¿A quién va dirigido?

A todo tipo de organizaciones, públicas y privadas (grandes empresas o PYMES), que quieran estar preparadas para prevenir y protegerse de manera efectiva ante incidentes de seguridad en su red, que puedan afectar a la información e impactar en su actividad con el consiguiente perjuicio económico, reputacional o de otra índole.

¿Qué es?

El control de accesos es el conjunto de mecanismos y procedimientos que permiten a los gestores de la seguridad controlar y restringir el uso de los recursos del sistema de información y el comportamiento de los usuarios con relación al mismo. Estos mecanismos especifican qué pueden hacer los usuarios en el sistema, los recursos que pueden acceder y qué operaciones pueden realizar. Son las contramedidas para garantizar que solo los usuarios con las necesidades y la autoridad adecuada puedan tener acceso, un uso limitado de la ejecución de programas, y de leer, editar, agregar y borrar la información pertinente

El control del acceso a los recursos de la organización es uno de los factores principales en la protección de esta. Lo mismo que se dispone de puertas con cerraduras para acceder de forma física, debemos de realizar lo mismo de forma lógica con los datos y la información.

Funciones del control de accesos

La función del control de accesos se puede resumir en la triple A:

- Authentication: Comprobación de la identidad del usuario

- Authorizarion: Autorización del alcance de uso para usuarios identificados

- Accountability: Seguimiento de las acciones del usuario en el sistema.

Adicionalmente para poder mapear las autorizaciones, se recomienda hacerlo en base a la separación de responsabilidades y el principio del mínimo privilegio:

La separación de responsabilidades implica que, para cada tarea, se separan los diferentes pasos, y estos deben ser realizados por personas diferentes con el objetivo que nadie tenga control absoluto del sistema.

El principio del mínimo privilegio establece que solo se debe autorizar a un usuario aquellos recursos de información (y operaciones sobre ellos) que sean imprescindibles para su trabajo.

Autenticación

Dentro de la parte de la identificación del usuario, hay distintos mecanismos que se pueden utilizar para conocer que el usuario es legítimo. Estos son algunos de los parámetros que se utilizan:

- ¿Qué sé?: Una contraseña, una respuesta a una pregunta o un PIN

- ¿Qué tengo? Una tarjeta con un chip (DNIe) un token USB, un certificado digital, un número que cambia cada 30 segundos, una app en el móvil de confirmación.

- ¿Qué soy? Una huella dactilar, reconocimiento facial, patrones de voz o escáner de retina

Se recomienda que al menos se usen simultáneamente dos de estas categorías para entender que un mecanismo de autenticación es seguro. A esto hoy en día se le conoce como 2FA o segundo factor de autenticación.

Otro procedimiento de autenticación muy utilizado es el que se conoce como “Single Sign-On”. Este procedimiento ofrece al usuario una forma más cómoda de acceder a distintos recursos, ya que, al iniciar sesión en un sistema, el usuario ya puede acceder al resto de contenidos a los que tenga acceso autorizado, sin tener que estar constantemente introduciendo sus credenciales.

Autorización

La autorización permite el acceso a los distintos recursos disponibles en base a determinadas reglas a los usuarios correctamente identificados.

Hay distintos métodos para definir los tipos de accesos como el DAC o Discrecional, El MAC u obligatrio y el RBAC basado en roles.

DAC

El método de control de acceso discrecional es un medio para restringir el acceso a los objetos en función de la identidad de los sujetos y/o grupos a los que pertenecen. Los controles son discrecionales en el sentido de que un sujeto con un permiso de acceso es capaz de transmitir ese permiso, como el sistema de permisos de Linux.

MAC

Con el control de acceso obligatorio, la política de seguridad está controlada por un administrador. Desde el punto de vista de la seguridad, un esquema DAC implica que un intruso que consigue acceso al núcleo de un sistema operativo tiene acceso a todo el sistema. En el caso de un esquema MAC, esto no tiene por qué ser así, dado que permite definir una política central de seguridad que se comprueba cuando una determinada aplicación quiere realizar ciertas acciones. La política de acceso MAC limita el acceso desde un nivel jerárquico superior al DAC.

Muchos sistemas implementan DAC y MACa la vez, DAC es el mecanismo para transferir los privilegios y MAC un mecanismo simultáneo para controlar esa transferencia.

RBAC

Los sistemas de acceso basados en roles se basan en la idea de dar los permisos a roles predefinidos y nunca a los usuarios directamente. Esto hace más fácil la gestión de los permisos, dado que hay un proceso de clasificación previa de los niveles de acceso que se materializa en roles, que pueden relacionarse en jerarquías, formando árboles o más en general, grafos. Las aplicaciones o usuarios se asignan a roles determinados, y son estos roles los que tienen asociados ciertos permisos sobre ciertas operaciones.

En un sistema RBAC la gestión se hace a alto nivel, como por ejemplo dar de alta un puesto de trabajo y que se le asignen todos los permisos necesarios al usuario.

Auditoría

La Auditoría o contabilidad (accountability) hace referencia a la posibilidad de registrar las sesiones y transacciones de los usuarios del sistema, de cara a obtener información de estos con propósitos de auditoría de seguridad. Actualmente, se suele hablar de auditoría como término más general, que incluye la contabilidad. Un aspecto fundamental de esta auditoría es el mantenimiento de logs y lógicamente, éstos no puedan alterarse o ser accedidas por usuarios no legítimos.

Concienciación y sentido común

Introducción

El número de ataques a las organizaciones crece diariamente. Es muy habitual leer noticias de robo o filtración de datos a las empresas, denegaciones de servicios, fraudes financieros, etc. Cada vez surgen nuevas amenazas y las organizaciones ya no pueden confiar sólo en sus defensas tecnológicas para mantenerlas a salvo. Los ciberdelincuentes cambian diariamente sus estrategias de ataque y hoy en día muchos de estos ataques están dirigidos a las personas usuarias utilizando técnicas de ingeniería social para eludir estas defensas. Los usuarios son el eslabón más débil de una organización, ya que pueden, por ejemplo, introducir un software malicioso en la compañía que vulnere su seguridad por mero desconocimiento, utilizar contraseñas inseguras para acceso a los equipos de la organización, no realizar copias de seguridad, etc. En definitiva, no llevar unas buenas pautas de seguridad. Por ello, es esencial capacitar a todos los empleados de una compañía para que sean conscientes de su importante papel en la seguridad, y ayudarles a identificar aquellas actuaciones que por desconocimiento, comodidad o dejadez pueden provocar un problema de seguridad para la protección de los activos de su organización, con especial detalle en la información que se gestiona día a día, tanto a través de documentos como mediante medios electrónicos.

En gran parte de los ciberataques que afectan a las empresas intervienen de algún modo sus empleados, quienes, de manera inconsciente, dañan o facilitan que se dañe a la entidad. Es por ello por lo que se debe concienciar a los empleados de los riesgos y amenazas a la información y capacitarles para evitar situaciones que puedan poner en riesgo los datos de la organización, así como crearles conciencia de que la navegación en la red debe estar marcada por el sentido común.

Debemos saber que lo que hacemos y publicamos en Internet (nuestras fotografías, nuestros datos, todo lo que publicamos en las redes sociales, etc.) no desaparece. Y los ciberdelincuentes acechan para apropiarse de todos estos datos. Por ello se recomienda ser cuidadosos con lo que se hace en la Red. Usar la lógica y el sentido común es nuestra mejor defensa.

Objetivos

- Concienciar y formar a los usuarios para que conozcan los riesgos que existen en materia de ciberseguridad y para que asuman la responsabilidad personal de proteger la información de la organización.

- Capacitar a los empleados a identificar aquellas actuaciones que pueden provocar un problema de seguridad para la protección de los activos.

- Hacer cumplir las políticas y procedimientos que la organización ha implementado para proteger sus datos.

- Garantizar la integridad, confidencialidad y el acceso adecuado a la información de la organización.

- Reducir la superficie de ataque de la organización.

Beneficios

- Evitar ciberataques y prevenir riesgos. Los ciberataques se producen porque las medidas de seguridad son insuficientes o porque los usuarios no saben identificar las amenazas. Suelen caer en el engaño de abrir un enlace, descargar un archivo o ejecutar un programa que no deben. Por tanto, enseñar a los usuarios a implementar medidas técnicas de protección y educarles en prácticas de navegación seguras es clave para el correcto funcionamiento de la organización.

- Mejorar o reforzar la reputación de la organización. Mostrar a clientes, proveedores o inversores, el compromiso de la compañía para evitar ataques y reducir amenazas hace aumentar su confianza hacia la compañía.

- Ahorro económico. Un plan de concienciación supone un desembolso económico que debe ser entendido como una inversión, ya que es más barato formar a los empleados en prevención que arreglar las consecuencias de un ciberataque.

Fases

1. Planificar

Identificar las necesidades de sensibilización sobre ciberseguridad mediante una evaluación de riesgos.

- Destacar las debilidades: identificar posibles vulnerabilidades de seguridad en sistemas o procedimientos con especial atención en las personas.

- Aprobación y apoyo de la dirección ejecutiva: es necesario el apoyo decidido de la dirección para impulsar e implementar el plan.

- Inversiones en la preparación del plan: se deben cubrir al menos los requisitos mínimos de capacitación y garantizar un programa efectivo.

- Aplicar metodologías educativas particulares para desarrollar el programa: las técnicas de la organización pueden incluir una o más de las siguientes herramientas de concienciación:

- Boletines

- Salvapantallas

- Trípticos

- Cursos presenciales/online

- Gamificación de los contenidos

- Etc.

2. Implementar

Deben estar claramente establecidos el alcance y los objetivos de la capacitación. En paralelo, el apoyo de la dirección debe estar presente de forma constante.

Es imprescindible involucrar a todo el personal de la organización en el plan de concienciación y destacar su importancia para proteger la organización. Comunicar con claridad qué partes de la capacitación son obligatorias para que los empleados sean plenamente conscientes de las políticas y procedimientos específicos de la organización.

3. Operar y mantener

Los ejercicios prácticos simulados y evaluaciones de conocimiento ayudan a que la capacitación sea más relevante y más fácil de relacionar con incidentes cibernéticos de la vida real.

4. Monitorizar y evaluar

La evaluación posterior a la implementación del programa de concienciación mediante pruebas de testeo, juegos de gamificación, etc. es imprescindible para garantizar que los empleados han adquirido los conocimientos necesarios y la conciencia de seguridad esperada. De este modo, las técnicas de evaluación y retroalimentación proporcionan información que podría resultar en una actualización del plan del programa de concienciación y capacitación.

El siguiente paso tras la concienciación: Entrenamiento

Pese a que se desarrolle un plan de concienciación eficaz, siempre va a existir un cierto porcentaje de usuarios para los que el plan de concienciación no va a ofrecer los resultados esperados, por diferentes motivos (no ejecutan las acciones previstas, no interiorizan las pautas proporcionadas, etc.). Con el fin de reducir al máximo dicho porcentaje, se puede optar por llevar a cabo un tipo de actuaciones complementarias a la concienciación, como es el entrenamiento en ciberseguridad.

El entrenamiento del personal de la organización en materia de ciberseguridad supone someter periódicamente a las personas a ataques simulados de diferente índole (phishing, vishing, smishing, USB trampa, etc.) o enfrentarlas a casos prácticos en los que deban plantear cuál sería su reacción frente a dicho caso, con el fin de medir el grado de permeabilidad real de las acciones de concienciación llevadas a cabo dentro del plan e identificar acciones específicas que pudieran ser necesarias para las personas donde menos eficaz haya sido dicho plan. De este modo, se conseguirán optimizar los resultados del plan de concienciación a la vez que se cuenta con un mecanismo que permita medir su eficacia real, aspecto que va a resultar de gran utilidad en múltiples organizaciones.

Sistema alerta temprana

¿A quién va dirigido?

A cualquier organización, pública o privada, independientemente del tamaño que deseen de manera proactiva conocer las medidas necesarias para adelantarse a un posible incidente de seguridad relacionado con las tecnologías presentes en esta, así como los riesgos asociados a su porfolio de negocio, lo cual permitirá reducir el posible impacto y alcance.

¿Qué es?

Los sistemas de alerta temprana (SAT) son el conjunto de capacidades, instrumentos y procedimientos que da respaldo técnico a las comunidades o individuos para actuar con tiempo suficiente y de una mlanera apropiada para reducir el posible impacto y alcance de la amenaza detectada.

En la mayoría de las ocasiones estos sistemas se centran en detectar las amenazas relacionadas con los elementos hardware/software presentes en la organización, pero para garantizar su correcto funcionamiento, es necesario ampliar el espectro de estos al tipo de negocio proporcionado por la organización y por tanto a los riesgos y vectores de ataque asociados al mismo.

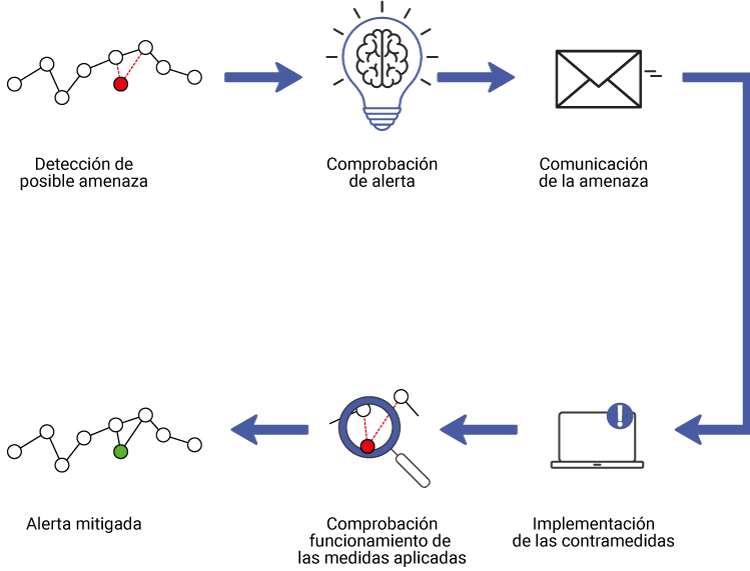

Todo SAT se divide en 3 fases principales que son: el estudio de riesgo o preparación, seguimiento técnico y comunicación de la alerta, mitigación de la alerta. A continuación, se incluye una descripción y etapas intermedias presentes en estas.

Fases SAT

1. Preparación y estudio de riesgo.

Esta fase inicial nos permite conocer los riesgos asociados al sector de negocio de la organización, así como los principales recursos y servicios presentes en la misma. A continuación, se describen las tareas primordiales que deben realizarse durante esta fase.

- Disponer de un inventario correctamente actualizado de todos los sistemas hardware y softwares existentes en la red de la organización.

- Conformar un equipo de respuesta con las capacidades necesarias para implantar las medidas necesarias para la mitigación de posibles amenazas.

- Disponer de un listado de los principales activos y servicios de la organización, el cual debe incluir la criticidad de estos, lo cual permitirá priorizar la implementación de contramedidas.

- Disponer de un plan de respuesta en el cual se definan los roles y tareas asociadas a cada componente del equipo instaurado con el fin de mitigar este tipo de amenazas.

- Disponer de un entorno de pruebas que permita comprobar el funcionamiento de las medidas aplicadas con el fin de mitigar la amenaza.

- Realizar un estudio de los principales riesgos que atañen al sector en el que se encuentra la organización. Este estudio permitirá conocer los principales actores y amenazas que pueden utilizarse con el fin de instaurar un sistema de monitorización en los diferentes foros de comunicación de dichos actores con el fin de prevenir posibles ataques dirigidos.

- Darse de alta en las diferentes plataformas de aviso de vulnerabilidades de fabricantes presentes en los elementos de la organización.

- Adicionalmente existe la opción de realizar de incluir dentro de la red corporativa, en caso de que pertenezca al sector público, una sonda o dispositivo de control gestionada y alimentada por el propio CCN-CERT. Esto permitirá que sumemos a todas las medidas marcadas anteriormente la inteligencia presente en dicho organismo y la posibilidad de comprobar riesgos internos.

2. Seguimiento técnico de posibles alertas

Una vez que cualquiera de los elementos constituidos en la fase inicial para la detección de posibles amenazas detecta una alerta con posible implicación en la organización se inician las tareas de comprobación descritas a continuación.

- El equipo definido en la fase inicial deberá comprobar que la amenaza afecta a las corresponde con las versiones y servicios presentes en la organización.

- Se deberá verificar el origen y grado de confiabilidad de la alerta.

- Se deberá comprobar si la amenaza estaba contemplada con anterioridad y por tanto ya esta cubierta por las medidas de seguridad presentes en la organización actuales.

3. Respuesta y mitigación de la alerta

En caso de que en el apartado anterior se haya confirmado que la alerta puede afectar a la integridad de los servicios o elementos presentes en la organización, se procederá con la implementación de las contramedidas necesarias que permitan mitigar o reducir el posible impacto de la amenaza detectada. Las principales tareas presentes en este punto son:

- Identificar los servicios y/o dispositivos afectados.

- Implementar las medidas correctoras incluidas en la notificación de la alerta o recomendadas por los fabricantes de los dispositivos en todos los sistemas de seguridad que pueda ayudar a reducir el posible impacto en caso de ataque.

- Poner en conocimiento a los diferentes responsables de los servicios/dispositivos afectados del posible impacto en caso de ataque.

- Intentar replicar la tipología de ataque en los entornos de pruebas disponibles, siempre que sea posible, con el objetivo de garantizar que las contramedidas implementadas son eficientes y correctas.

- Aumentar las capacidades del sistema de monitorización incluyendo reglas que permitan detectar intentos de explotación de la amenaza detectada.

Diagrama del funcionamiento de SAT.

A continuación, se puede observar un ejemplo del funcionamiento de un SAT, siguiendo las fases descritas anteriormente.

Beneficios

Disponer de un sistema de alerta temprana funcional (SAT) nos permitirá:

- Conocer las vulnerabilidades que afectan a los sistemas presentes en la organización nada más publicarse, lo cual reducirá el tiempo de implantación de contramedidas.

- Industrializar la aplicación de parches para la mitigación de vulnerabilidades presentes en nuestros sistemas, así como un correcto plan de continuidad del seguimiento de estos.

- Reducción del perímetro de ataque vulnerable, tras la implantación de las medidas de control necesarios en los dispositivos de seguridad.

- Adelantarnos a posibles ataques dirigidos contra la organización.

- Comprobación del funcionamiento de las contramedidas instauradas, garantizando la eficacia de estas.

- Aumentar la madurez de la ciberseguridad presente en la organización.

Buenas prácticas en la contratación de proveedores

Descripción

La contratación de proveedores es una función que toda organización debe llevar a cabo. Sin embargo, muchas organizaciones olvidan que la ciberseguridad también se debe considerar expresamente en dicho proceso. La dependencia que cualquier organización tiene de los servicios o productos proporcionados por estos proveedores va a provocar que cualquier vulnerabilidad, incidente o riesgo de ciberseguridad que se materialice en dichos proveedores afecte a sus clientes.

Con el fin de evitar que se produzcan este tipo de situaciones, las organizaciones deben considerar la ciberseguridad a lo largo de todo el proceso de gestión de proveedores, de manera que desde este punto de vista se incorporen las buenas prácticas necesarias para garantizar que la dependencia de los proveedores está correctamente gestionada en términos de ciberseguridad.

De este modo, cualquier organización, grande o pequeña, pública o privada, debería implementar estas buenas prácticas de ciberseguridad en materia de contratación de proveedores.

Objetivos

Los objetivos de la gestión segura de proveedores se pueden resumir en los siguientes puntos:

- Seleccionar a aquellos proveedores que, de partida, ofrezcan unas garantías de ciberseguridad que la organización considere suficientes.

- Establecer las condiciones necesarias para que los servicios y/o productos proporcionados por estos proveedores incorporen a priori las garantías de seguridad suficientes.

- Garantizar que las condiciones de seguridad que se establecen para cada proveedor son adecuadas a las características de los servicios y/o productos provistos y al papel que dichos servicios y/o productos juegan para la organización.

- Establecer los mecanismos necesarios para asegurar que las garantías de seguridad incorporadas por los proveedores efectivamente han sido implementadas de acuerdo con lo establecido.

- Establecer los procesos de gestión necesarios para asegurar que la relación cliente-proveedor se desarrolla con unas condiciones mínimas de seguridad.

Buenas prácticas

A continuación, se plantean buenas prácticas de seguridad que pueden ser desarrolladas a lo largo de todo el ciclo de gestión de proveedores, para cada una de sus fases.

Selección de proveedores

La selección de proveedores supone la fase inicial del proceso de gestión de proveedores, en la que la organización debería llevar a cabo un “filtrado” de los proveedores en función de las capacidades de seguridad que puedan ofrecer a priori, como organización.

Para llevar a cabo esta selección u homologación de proveedores sería conveniente considerar los siguientes aspectos:

- Es aconsejable que el proveedor cuente con un sistema de gestión de la seguridad certificado, ya que dicho certificado permite garantizar que el proveedor tiene preocupación por la seguridad. En este sentido, existen diferentes opciones, como por ejemplo las siguientes:

- La más general supondría que el proveedor esté certificado bajo la norma ISO 27001.

- Para el sector público lo esperable es que sus proveedores estén certificados siguiendo el Esquema Nacional de Seguridad (ENS).

- Para servicios en los que la disponibilidad fuese especialmente crítica se podría plantear que estuvieran certificados en la norma ISO 22301.

- Para servicios, generalmente de TI, en los que la calidad fuese especialmente importante, se podría requerir que estuviesen certificados en la norma ISO 20000.

- Para proveedores de servicios de pago se podría requerir que estén certificados en el estándar PCI DSS.

- Para proveedores industriales se podría llegar a plantear que estén certificados contra la norma IEC 62443-2-1.

- Así mismo, es aconsejable que los servicios y/o productos objeto de la contratación hayan sido objeto de un abordaje específico de la ciberseguridad. Para ello existen distintas opciones, como por ejemplo serían:

- Requerir que el servicio objeto de la contratación esté dentro del alcance del sistema de gestión de la seguridad certificado.

- En entornos industriales, requerir que el proceso productivo asociado al producto en cuestión esté certificado contra la norma IEC 62443-4-1, específica de dicho ámbito.

- Requerir que el producto objeto de la contratación cuente con alguna certificación de seguridad de producto, como por ejemplo:

- Certificaciones Common Criteria, para productos TIC.

- Productos cualificados para cumplir con el ENS, para productos TIC destinados al sector público.

- Certificaciones IEC 62443-4-2 para productos industriales.

- También sería aconsejable que el proveedor ofreciese garantías de cumplimiento del Reglamento General de Protección de Datos (RGPD). No obstante, pese a que el propio RGPD establece la futura existencia de certificaciones que avalen su cumplimiento, por el momento las entidades de certificación no han desarrollado dichos certificados, y por lo tanto este requisito no podría ser contrastable a priori.

Estos criterios se deberían aplicar de manera preliminar para que fuesen cumplidos por cualquier proveedor que se vaya a contratar, y por lo tanto sería aconsejable que formasen parte de los procesos de homologación de proveedores y/o de los requisitos mínimos o de solvencia técnica que se aplican por defecto a cualquier proveedor en aquellos servicios y/o productos en los que se considere que la seguridad es relevante.

Cláusulas contractuales de seguridad

Pese a que se establezca un primer “filtro” básico para proveedores que se tomen suficientemente en serio la seguridad, a nivel contractual sería necesario establecer una serie de cláusulas contractuales que garanticen a la organización que sus proveedores van a satisfacer los requisitos mínimos de seguridad que ésta considere necesarios. En este sentido, sería conveniente establecer cláusulas contractuales con relación a diferentes aspectos relacionados con la seguridad:

- Que el proveedor determine las características específicas que en materia de seguridad tienen los productos y/o servicios contratados.

- Que se acuerden las funcionalidades y/o niveles de servicio mínimos que van a garantizar, en materia de seguridad, los productos y/o servicios contratados, así como los mecanismos utilizados para su medición y verificación.

- Que se acuerden las medidas mínimas de seguridad que van a implementar los productos y/o servicios contratados.

- Que se acoten las responsabilidades de ambas partes en materia de seguridad respecto de los productos y/o servicios contratados.

- Que el proveedor establezca funciones y responsabilidades específicas en materia de seguridad respecto de los productos y/o servicios contratados.

- Que se determinen los mecanismos específicos articulados para gestionar cualquier cambio que se pueda producir en materia de seguridad respecto de los productos y/o servicios contratados.

- Que se establezcan los mecanismos necesarios para gestionar cualquier incidente de seguridad y/o desastre que se pueda producir respecto de los productos y/o servicios contratados.

- Que se establezcan los mecanismos necesarios para gestionar cualquier vulnerabilidad que se pueda identificar respecto de los productos y/o servicios contratados.

- Que se regulen los mecanismos de supervisión y verificación que, en materia de seguridad, puede utilizar la organización para verificar el cumplimiento de las exigencias establecidas.

Estas cláusulas deberían formar parte del contrato que se firme entre el proveedor y la organización, con el fin de que todos los aspectos básicos relacionados con la seguridad se incorporen a los compromisos formalmente adquiridos por el proveedor.

Gestión de riesgos de proveedores

Las cláusulas contractuales de seguridad aplicables a cada uno de los proveedores de productos y/o servicios no deberían ser iguales para todos. El nivel de exigencia debería ir en consonancia con la criticidad que la seguridad de cada proveedor represente para la organización. Por ello, la organización debería incluir en su análisis de riesgos de seguridad cada uno de los proveedores de la organización, y modular el contenido de las cláusulas de seguridad aplicables a cada uno de ellos en función del riesgo que cada proveedor entrañe para la organización.

Seguimiento de la seguridad de los proveedores

El establecimiento de condiciones de seguridad a los proveedores a través de las cláusulas contractuales correspondientes no debería considerarse suficiente, ya que es posible que los compromisos contractuales adquiridos por éstos puedan no cumplirse de manera satisfactoria, por múltiples motivos. Por ello, para articular una buena gestión segura de proveedores sería necesario articular mecanismos de seguimiento que permitan verificar el cumplimiento de las cláusulas contractuales establecidas. Dicho seguimiento se podría articular, entre otras, de las siguientes formas:

- Estableciendo reuniones de seguimiento de los servicios en las que se revisen los aspectos de seguridad de los mismos.

- Estableciendo protocolos mediante los cuales los proveedores deban remitir a la organización diferentes evidencias del cumplimiento de las cláusulas de seguridad establecidas, de manera que ésta los analice y verifique.

- Estableciendo un programa de auditorías de segunda parte, donde la organización audite de manera periódica el cumplimiento de las medidas de seguridad comprometidas por el proveedor.

- Requiriendo al proveedor que lleve a cabo auditorías de tercera parte en las que se verifiquen las condiciones de seguridad aplicables.

- Articulando mecanismos en los que participen tanto la organización como el proveedor para llevar a cabo el seguimiento de la implementación de las medidas de seguridad por parte del proveedor, tanto las iniciales como las derivadas de deficiencias identificadas en alguna de las actuaciones anteriormente indicadas.

¿Dónde recibir asesoramiento sobre la gestión segura de proveedores?

Desde el BCSC, se pone a disposición tanto de los organismos públicos como de las empresas privadas el “Libro Blanco de la Ciberseguridad en Euskadi”,un documento que recoge la visión de conjunto de nuestro ecosistema local con diferentes perspectivas de innovación, investigación, emprendimiento, etc. y en el que se incluye el catálogo de proveedores de ciberseguridad que ofrecen este tipo de servicios, con el objetivo de que las organizaciones interesadas en demandarlos tengan un punto de referencia que contribuya a facilitar la toma de decisiones.

El catálogo sirve de resumen o instantánea del mercado de la ciberseguridad en Euskadi, siendo un listado vivo, revisado y actualizado periódicamente, dada la constante evolución y el avance en la digitalización de los servicios y las oportunidades que se generan.

Catálogo de Ciberseguridad

Contacta cuanto antes con un proveedor que te ayude a analizar la ciberseguridad de toda tu empresa y elabore un plan de actuación que te proteja ante ciberataques o filtraciones de datos. ¡No esperes más!