Descripción del proyecto

La información es un activo vital para las empresas. Permite desarrollar todos los procesos de negocio, y su pérdida o inaccesibilidad puede tener consecuencias importantes en la propia continuidad del negocio.

La información se puede encontrar en diferentes lugares y formas: en papel o digital, en bases de datos, en servidores de ficheros ofimáticos, en sistemas de almacenamiento en la nube, etc. pero lo cierto es que, en la actualidad, la cantidad de información en formato papel que se utiliza como base de un proceso concreto en un entorno industrial es cada vez menor (y en muchos casos, residual).

Por lo tanto, el aseguramiento de la información existente en medios digitales supone, en sí mismo, asegurar el funcionamiento de la empresa. Sin embargo, llegar a alcanzar una protección adecuada de la información digital supone plantearse una serie de cuestiones que, a su vez, pueden convertirse en grandes retos:

- ¿La empresa conoce dónde se encuentran los repositorios donde reside la información corporativa?

- ¿Somos capaces de determinar la criticidad de la información que poseemos?

- ¿Tenemos la capacidad de determinar el valor de la información y lo que supondría su pérdida, inaccesibilidad, transmisión no autorizada a terceros, etc.?

- ¿Sabemos las medidas de seguridad que se están aplicando en la actualidad para prevenir tratamientos no autorizados de la información? ¿Y conocemos verdaderamente su efectividad?

En definitiva, plantearse medidas de protección de la información sin considerar aspectos de gestión documental más generales como los anteriormente citados, puede llegar a ser una medida eficaz, pero en muchos casos, poco eficiente.

Por lo tanto, y partiendo de la base de que la empresa tiene identificada, al menos, la información más crítica o confidencial para el negocio, será necesario establecer un conjunto de medidas organizativas, procedimentales y técnicas destinadas a un nivel de protección acorde. Entre las medidas técnicas, podemos destacar, entre otras, las siguientes:

- Control de acceso mediante permisos de seguridad en carpetas de los servidores de ficheros corporativos.

- Despliegue de soluciones IRM (Information Rights Management) para mantener un control de la información con independencia de donde se encuentre almacenada.

- Puesta en marcha de sistemas DLP (Data Loss Prevention) que permiten implementar medidas orientadas a prevenir las fugas no autorizadas de la información desde las redes corporativas a través de los medios de transmisión de datos más frecuentes.

- Gestionar la seguridad de la información que se encuentra en los sistemas en la nube, mediante soluciones CASB (Cloud Access Security Broker), que permiten aplicar políticas de seguridad en los recursos existentes en este tipo de entornos.

Objetivos

Los objetivos que persigue este proyecto son los siguientes:

- Asegurar la confidencialidad de la información crítica para la empresa, tanto frente a terceros como personal interno no autorizado.

- Ayudar a la empresa en el cumplimiento de la Ley de Propiedad Industrial mediante la protección de la información encuadrada dentro de la misma.

Beneficios

Los beneficios que se alcanzarían con la puesta en marcha de este proyecto serían los siguientes:

- Favorecer la continuidad del negocio a través del aseguramiento de la información.

- Identificar los repositorios de información corporativos y el nivel de confidencialidad de la información contenida en los mismos.

- Disponer de un control exhaustivo sobre la documentación confidencial que permita conocer quién, cuándo y cómo ha realizado un determinado tratamiento de la misma.

- Dificultar el acceso a la información confidencial a personas no autorizadas.

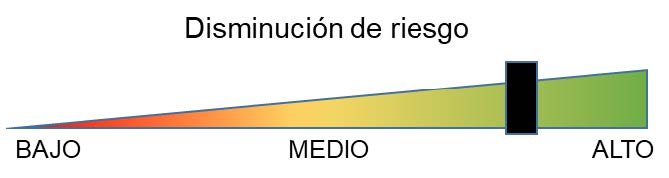

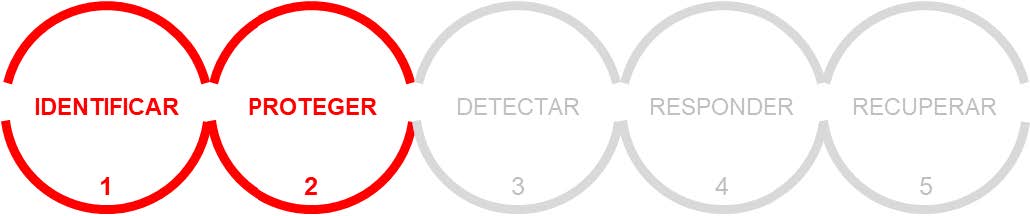

Dimensiones de la ciberseguridad que mejora la ejecución del proyecto

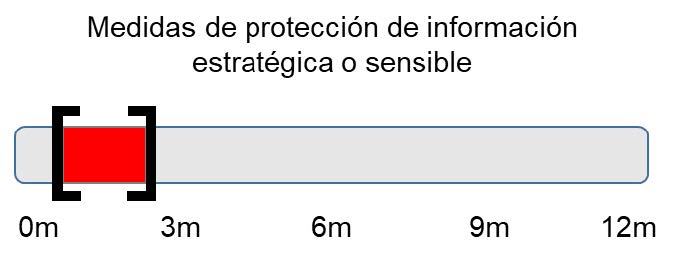

Tiempos estimados de ejecución

Los tiempos estimados de ejecución de este tipo de proyectos se indican únicamente a modo orientativo.

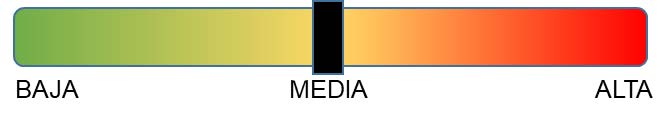

Requerimientos de dedicación de recursos de las empresas solicitantes

Buenas prácticas durante su ejecución

Para llevar a cabo de forma correcta este tipo de proyectos, hay que considerar las siguientes cuestiones:

- Identificación de repositorios de información: será necesario la aplicación de técnicas basadas en la recopilación de información a través de entrevistas con las personas usuarias de las diferentes áreas de la organización, así como la posibilidad de emplear herramientas automatizadas para las tareas de descubrimiento. Como ya se ha comentado con anterioridad, este es generalmente el primero de los retos a los que se debe enfrentar una organización.

- Establecimiento del nivel de confidencialidad de la información: para ello se recomienda establecer un valor económico a la información o, al menos, el impacto en la organización, en términos cualitativos, de la pérdida, inaccesibilidad o robo de la misma, con el objetivo de poder justificar posteriormente la aplicación de las medidas de protección que se consideren para cada nivel de confidencialidad determinado.

- Determinar el grado de protección de la información: y que determinará las medidas a aplicar sobre la misma.

Servicios relacionados

- Servicios de consultoría.

- Suministro, instalación, configuración y puesta en marcha de software para la protección de información confidencial o sensible.

Otros proyectos relacionados

- Adecuación de los sistemas de copias de seguridad.

Área de proyecto subvencionable en el programa de ayudas de ciberseguridad industrial

- Medidas de protección de información estratégica o sensible como puedan ser la propiedad intelectual, estrategias de I+D+i, planos de edificios o de diseño de productos, información afectada por el RGPD o cualquiera otra directamente relacionada con la competitividad y sostenibilidad del negocio (ejemplo de medidas: cifrado del almacenamiento, control de acceso, control de distribución de copias, borrado seguro, etc.).

Perfil de empresa suministradora de servicios o productos

Las empresas que cuentan con la capacidad de prestación de los servicios incluidos en este tipo de proyectos, y que se encuentran registradas en el “Libro blanco de la Ciberseguridad en Euskadi” son aquellas que se encuentran encuadradas en la siguiente categorización:

| CAPACIDAD | CATEGORÍA DE LA SOLUCIÓN | GRUPO DE PRODUCTO/SERVICIO |

|---|---|---|

| IDENTIFICAR | Gobernanza y gestión del riesgo | Cumplimiento, riesgo y gobernanza |

| PROTEGER |

Seguridad del dato Tecnología de protección |

Prevención de fuga de información Cifrado Seguridad de acceso a la nube Firma digital Seguridad de copia de seguridad y almacenamiento |