Descripción del proyecto

Es indudable que la información es el principal activo sobre el que reside la actividad de las empresas. Sin datos relativos a clientes, pedidos, personal, … sería imposible gestionar los diversos procesos de negocio que pudieran encontrarse establecido en la organización.

Desde la perspectiva puramente industrial, puede concluirse sin duda que existe también información que podría catalogarse como crítica para el negocio, considerando, entre otras:

- La necesidad de salvaguardar la confidencialidad de la información proporcionada por un tercero como, por ejemplo, los planos proporcionados por uno de nuestros clientes para la fabricación de una pieza.

- La propiedad intelectual en referencia a patentes industriales, diseños, … propios y que constituyen el factor diferencial de nuestro negocio y que podrían tener un alto valor para la competencia.

- El código, programas, … que se encuentran en ejecución en los diferentes componentes que constituyen los sistemas de control industrial en producción en la planta y cuya alteración puede desembocar en interrupciones de las operaciones.

- El dato operacional extraído de la propia actividad industrial, y que a través de su análisis permite la optimización de los propios procesos productivos.

La información de ámbito industrial, por lo tanto, y al igual que otro tipo de información confidencial que pueda existir en la empresa, es susceptible de ser protegida en la medida que aporta un valor innegable al negocio. Sin embargo, no es frecuente encontrase con medidas de protección adecuadas para los anteriores escenarios planteados.

En este sentido, la información existente puede verse comprometida desde dos vertientes:

- Exfiltraciones de datos no autorizadas llevadas a cabo por personal interno de las organizaciones.

- Robo de información por terceros que bien, de forma dirigida o no, pudieran tener acceso en un momento dado a la misma.

Una de las vías a través de la cual se puede poner a prueba la fortaleza de la organización en este ámbito, es a través de la realización de auditorías de seguridad que permitan identificar carencias en materia de protección de la información industrial y que evalúen la efectividad de las medidas que pudieran encontrarse ya desplegadas o proponer aquellas que se determinen como pertinentes.

Las fórmulas más habituales de ejecución de este tipo de auditorías de seguridad o pruebas de intrusión (también denominado “Hacking Ético”), pasan por:

- Simular la actividad que sería llevada a cabo por parte de un atacante que no disponga de más información y accesibilidad a la empresa que la que pueda obtener por sus propios medios, a través de fuentes públicas, con el objetivo de alcanzar las redes internas corporativas y acceder a información confidencial.

- Simular un escenario que parte de la existencia de un puesto de la red comprometido o de un robo de credenciales de un usuario que permitan una conexión remota a las redes corporativas, para a partir de ahí, llevar a cabo las acciones que llevaría a cabo un tercero atacante.

Las técnicas que pueden emplearse para llegar a comprometer un puesto de la red corporativa incluyen, además de medidas de explotación de vulnerabilidades o fallos de seguridad de índole puramente técnico, técnicas de ingeniería social que traten de conseguir el acceso a través de la propia persona usuaria.

Objetivos

Los objetivos que persigue este proyecto son los siguientes:

- Determinar el nivel de exposición, protección y resiliencia al que se encuentra expuesta la organización desde la perspectiva de un atacante externo.

- Identificar el grado de accesibilidad de la información industrial crítica para el negocio, tanto por parte de usuarios internos como por parte de terceros no autorizados.

- Evaluar el grado de concienciación en materia de ciberseguridad de las personas usuarias de la organización frente a ataques que empleen técnicas de ingeniería social.

- Determinar las medidas de protección adecuadas para salvaguardar la confidencialidad de la información.

Beneficios

Los beneficios que se alcanzarían con la puesta en marcha de este proyecto serían los siguientes:

- Contribuir a asegurar la continuidad del negocio.

- Mejorar el nivel de resiliencia frente a las ciberamenazas.

- Identificar medidas que deberían ser implementadas como parte de una gobernanza responsable de la ciberseguridad.

- Contrastar la eficacia de las medidas que se hubieran podido llevar a cabo en torno a la formación y concienciación en materia de ciberseguridad de las personas usuarias.

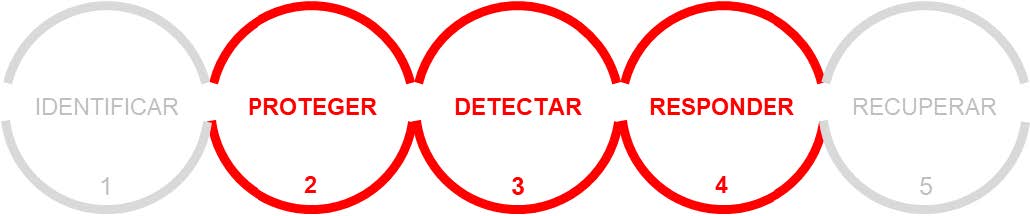

- Evaluar la capacidad de detección y respuesta frente a amenazas por parte del personal técnico, al estar simulando realmente un escenario de ataque.

- Permitir la definición u optimización de medidas técnicas orientadas a un aumento de la protección de la información confidencial existente.

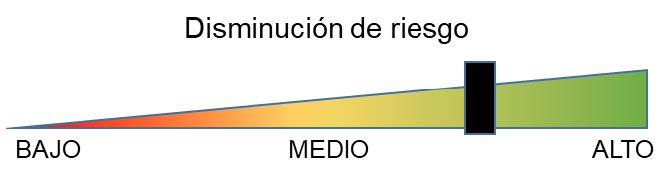

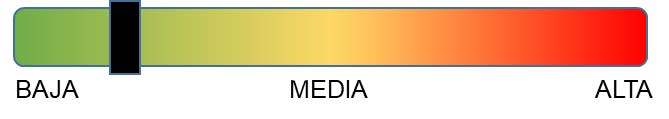

Dimensiones de la ciberseguridad que mejora la ejecución del proyecto

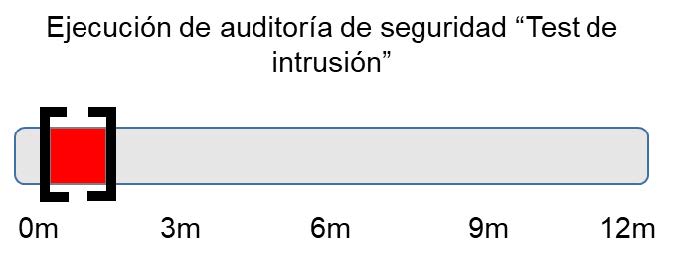

Tiempos estimados de ejecución

Los tiempos estimados de ejecución de este tipo de proyectos se indican únicamente a modo orientativo.

Requerimientos de dedicación de recursos de las empresas solicitantes

Buenas prácticas durante su ejecución

Para llevar a cabo de forma correcta este tipo de proyectos, hay que considerar las siguientes cuestiones:

- Establecer ventanas horarias: si se considera oportuno por parte de la organización, se deben definir las ventanas horarias para la ejecución de los tests, aunque en este sentido hay que considerar que un atacante real no tiene limitaciones horarias para perpetrar un ataque.

- Notificación de los test a proveedores externos: únicamente en la medida que se deba permitir o autorizar expresamente este tipo de ejercicios, sobre todo en el caso de aquellos proveedores de comunicaciones o que proporcionen servicios de acceso remoto a la organización.

- No notificar los tests al personal técnico: de esta forma también es posible evaluar de forma práctica los procedimientos establecidos de detección, notificación y respuesta ante incidentes.

- Establecer acuerdos contractuales: con el objetivo de realizar un tratamiento adecuado de la información que pudiera obtenerse como resultado de las pruebas, y que garantice especialmente la destrucción de la misma de acuerdo a los términos que se establezcan.

Servicios relacionados

- Servicios de consultoría por parte de un equipo especializado en Hacking Ético con conocimiento en entornos y tecnología industrial.

Otros proyectos relacionados

- Medidas de protección de información estratégica o sensible.

Área de proyecto subvencionable en el programa de ayudas de ciberseguridad industrial

- Securización de la información/datos industriales. Auditorías y simulaciones de ataques por personas externas a la organización y auditorias sobre perfiles internos con diferentes niveles de accesos a datos de la compañía.

Perfil de empresa suministradora de servicios o productos

Las empresas que cuentan con la capacidad de prestación de los servicios incluidos en este tipo de proyectos, y que se encuentran registradas en el “Libro blanco de la Ciberseguridad en Euskadi” son aquellas que se encuentran encuadradas en la siguiente categorización:

| CAPACIDAD | CATEGORÍA DE LA SOLUCIÓN | GRUPO DE PRODUCTO/SERVICIO |

|---|---|---|

| PROTEGER | Mantenimiento | Test de penetración / Red Teaming |