Descripción del proyecto

Si bien hasta hace relativamente poco tiempo era frecuente que las redes IT y OT no estuvieran ni física ni lógicamente conectadas, lo cierto es que en la actualidad la interoperabilidad entre estos dos entornos se ha convertido, en muchos de los casos, en una necesidad requerida para la operativa habitual de los procesos industriales.

En este sentido, la coexistencia de elementos característicos de las redes IT y OT en una misma red lógica para dotarles de visibilidad y capacidad de interacción mutua, es una consecuencia de una implementación de red básica en el que no se han considerado premisas de ciberseguridad ni en su diseño y, desde luego, ni en su implementación. Este modelo se ha basado en una confianza plena de las redes internas considerando que el tráfico interno es confiable, muy lejos de la práctica actual más habitual del modelo “Zero trust”, en las que las redes internas de las organizaciones, tanto en IT como en OT, tienen la misma consideración frente al riesgo que el que pudieran tener las redes externas o públicas (como, por ejemplo, Internet).

Asimismo, hay que considerar que los elementos de las redes OT suelen encontrarse en un alto grado de riesgo debido a la falta de medidas de seguridad desplegadas sobre los mismos, en muchos casos por carencias asociadas a su antigüedad, configuraciones relajadas, falta o imposibilidad de actualizaciones, Sistemas Operativos obsoletos, … así como el uso de protocolos de comunicaciones característicos de este entorno, en el que la ciberseguridad no se consideró en el diseño de los mismos, por lo que las comunicaciones sin autenticación entre extremos o la inexistencia de cifrado en las comunicaciones, por ejemplo, permiten su compromiso de forma relativamente sencilla.

Por último, y no menos importante, nos encontramos con los requerimientos de conectividad que requieren terceros (ingenierías, fabricantes, etc.) para dar soporte y/o mantenimiento a los sistemas industriales presentes, así como las necesidades de conectividad necesarias para proyectos relacionados con la captación de datos en planta con fines de explotación de los mismos para mejora de los procesos productivos, mantenimientos productivos, etc.

La base fundamental, por lo tanto, se centra en disponer de una arquitectura de red y seguridad que permita:

- Realizar una separación de los entornos IT/OT, mediante una adecuada configuración de la electrónica de red, así como con el uso de elementos de seguridad (cortafuegos) que permitan limitar y monitorizar las comunicaciones que se produzcan entre ambos entornos.

- Realizar una segmentación de las redes OT, mediante la definición de redes adicionales (o “zonas”) dentro de cada uno de estos entornos que permitan: 1) incluir en estas zonas elementos que comparten una funcionalidad o una finalidad común, y 2) limitar las comunicaciones (o “conductos”) a aquellos tráficos explícitamente autorizados.

Objetivos

Los objetivos que persigue este proyecto son los siguientes:

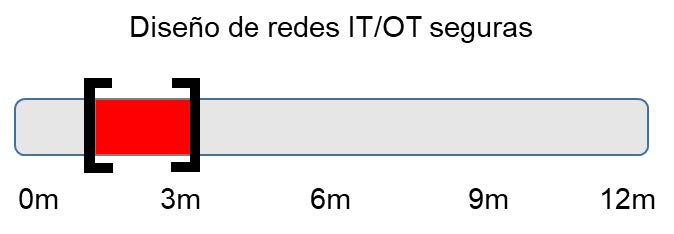

- Realizar un diseño de una arquitectura de red IT/OT segura, contemplando todas las medidas necesarias que permitan la separación de los entornos IT y OT, así como la definición de zonas y conductos adecuados, a través de configuraciones en la electrónica de red, uso de cortafuegos, inspección de tráfico, etc

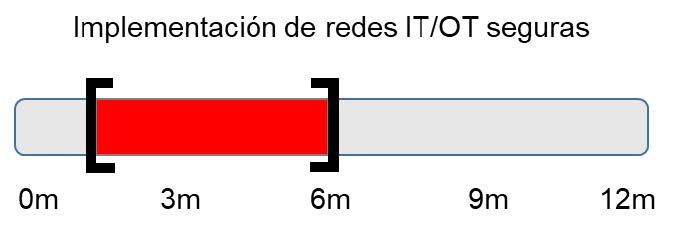

- Partiendo de un diseño de red segura predefinido, llevar a cabo la implementación del mismo mediante la adquisición y puesta en marcha de los elementos de seguridad necesarios y adecuados a cada uno de los entornos.

Beneficios

Los beneficios que se alcanzarían con la puesta en marcha de este proyecto serían los siguientes:

- Contribuir a asegurar la continuidad del negocio.

- Mejorar el nivel de resiliencia frente a las ciberamenazas.

- Identificar las comunicaciones y los distintos elementos que las generan, permitiendo aquéllas que sean estrictamente necesarias.

- Realizar un análisis del tráfico actual y detección de posibles anomalías ya existentes dentro de la organización.

- Disponer de un diseño de red adecuado, escalable y gestionable desde la perspectiva de la gobernanza de seguridad.

- Disminuir el impacto en la organización como consecuencia de la materialización de un incidente de seguridad, dado que un correcto establecimiento de zonas y conductos limitaría el mismo a la zona afectada.

- Reducir el grado de exposición y visibilidad de los activos industriales dentro de la red.

- Disponer de una monitorización del tráfico de red interzonas, permitiendo la identificación de tráfico no autorizado de forma que puedan analizarse las causas y naturaleza del mismo.

- Posibilidad de detección de tráfico malicioso (IDS) que pudiera producirse interzonas y entornos, pudiendo llegar a implementar reglas de reacción o de protección automatizadas (IPS).

- Posibilitar la implementación de una arquitectura de accesos seguros de terceros a las redes corporativas, mediante la creación de zonas específicas para conexiones externas y zonas de salto.

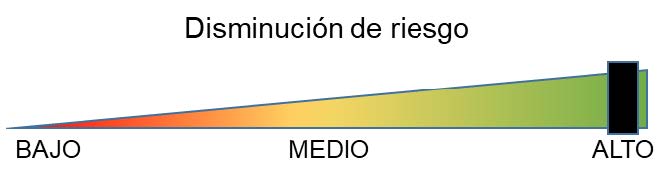

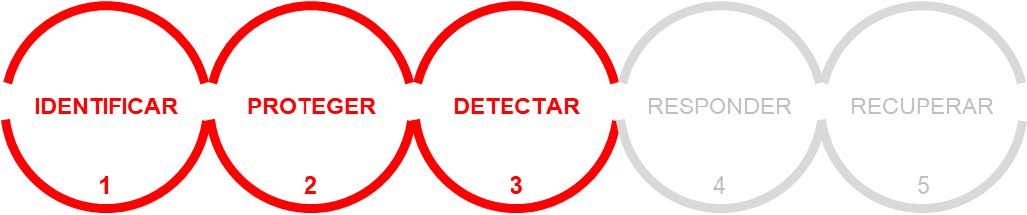

Dimensiones de la ciberseguridad que mejora la ejecución del proyecto

Tiempos estimados de ejecución

Los tiempos estimados de ejecución de este tipo de proyectos se indican únicamente a modo orientativo ya que los mismos dependen fuertemente de factores como: tamaño y complejidad de la red, número de zonas y conductos a definir, conocimiento del estado actual del entorno, etc.

Requerimientos de dedicación de recursos de las empresas solicitantes

Buenas prácticas durante su ejecución

Para llevar a cabo de forma correcta este tipo de proyectos, hay que considerar una serie de cuestiones importantes:

- Colaboración IT/OT: los proyectos de diseños de redes requieren generalmente de la participación activa tanto del personal de IT como del de OT, dado que en ocasiones los límites de la “propiedad” de la red en ambos entornos pueden encontrarse difuminados. Por lo tanto, es fundamental contar con la participación activa en el proyecto tanto con los técnicos de redes del Área de IT como del personal del Área de Producción/Mantenimiento/Operación/… que puedan aportar información y conocimiento de la infraestructura existente. Se recomienda el uso de equipos multidisciplinares.

- Contexto industrial: el diseño de la arquitectura de red de una planta requiere conocer exhaustivamente el modelo de funcionamiento de los sistemas de control industrial presentes en la misma, así como las necesidades de interconexión con otros elementos que, en función del grado de integración existente, pudieran encontrarse situados en el entorno OT o IT.

- Inventario de activos: resulta difícil analizar y diseñar un modelo de red sin saber qué es lo que se encuentra conectado a la misma, por lo que un inventario, al menos básico, es el punto de partida que permite establecer la relación entre el contexto industrial y el mundo físico. Resulta importante igualmente identificar las comunicaciones que estos establecen con otros equipos y sistemas corporativos tanto estos se encuentran desplegados en las instalaciones como en plataformas Cloud.

- Criticidad de los activos: esta característica determina el nivel de protección que debe contemplarse en función de la criticidad de los activos dentro de un proceso industrial o en función del nivel de riesgo que representen, y podría materializarse en la necesidad de establecer zonas de red con mayor nivel de seguridad que otras.

- Posibilidad de modificaciones en los sistemas de control industrial: es frecuente que un rediseño de una red de planta implique la realización de cambios en los direccionamientos de determinados elementos, pero hay que considerar que no siempre es posible llevarlos a cabo: impacto económico de los cambios, incertidumbre de funcionamiento, ventanas horarias para la realización de cambios, contratos con terceros que lo impiden expresamente, … hay que considerar estos factores como posibles limitantes y adaptar el diseño de la red a las posibilidades existentes.

Servicios relacionados

Para el diseño de las arquitecturas de redes IT/OT seguras:

- Servicios de consultoría especializado en entornos industriales.

Para la implantación de arquitecturas de redes IT/OT seguras:

- Suministro, instalación, configuración y puesta en marcha de equipamiento de seguridad: cortafuegos, cortafuegos nueva generación (NGFW).

- Servicios para la instalación, configuración y puesta en marcha de infraestructura de red (switches, puntos de acceso, etc.)

Otros proyectos relacionados

- Diseño y/o implementación de arquitecturas de accesos remotos seguras.

Área de proyecto subvencionable en el programa de ayudas de ciberseguridad industrial

- Convergencia e integración de los sistemas de protección ante ciberataques para entornos IT / OT (Information Technology / Operational Technology). Diseño y ejecución de arquitecturas seguras y en su caso materialización de la segmentación de redes industriales.

Perfil de empresa suministradora de servicios o productos

Las empresas que cuentan con la capacidad de prestación de los servicios incluidos en este tipo de proyectos, y que se encuentran registradas en el “Libro blanco de la Ciberseguridad en Euskadi” son aquellas que se encuentran encuadradas en la siguiente categorización:

| CAPACIDAD | CATEGORÍA DE LA SOLUCIÓN | GRUPO DE PRODUCTO/SERVICIO |

|---|---|---|

| PROTEGER | Tecnología de protección | Seguridad Wireless Acceso remoto/VPN Firewall /Firewall de próxima generación Gestión unificada de amenazas (UTM) |